Seguridad de aplicaciones (AppSec)

Protege tus aplicaciones durante todo el SDLC

La seguridad como parte esencial de tu estrategia DevOps (DevSecOps)

Múltiples técnicas de evaluación que respaldan tu desarrollo de software

Detección y mitigación de la exposición al riesgo en tus aplicaciones

Compañías que se benefician de la solución AppSec de Fluid Attacks

Por qué deberías elegir la solución de seguridad de aplicaciones (AppSec) de Fluid Attacks

Por qué deberías elegir la solución de seguridad de aplicaciones (AppSec) de Fluid Attacks

Implementación óptima de pruebas de seguridad híbridas

Nuestras pruebas de seguridad automatizadas y pruebas de penetración como servicio (PTaaS) se integran fácilmente a tu ciclo de vida de desarrollo de software (SDLC), garantizando una retroalimentación y comunicación fluida entre nuestros expertos y tus desarrolladores.

Evaluaciones de software manuales y precisas

Amplio soporte de tecnologías de software

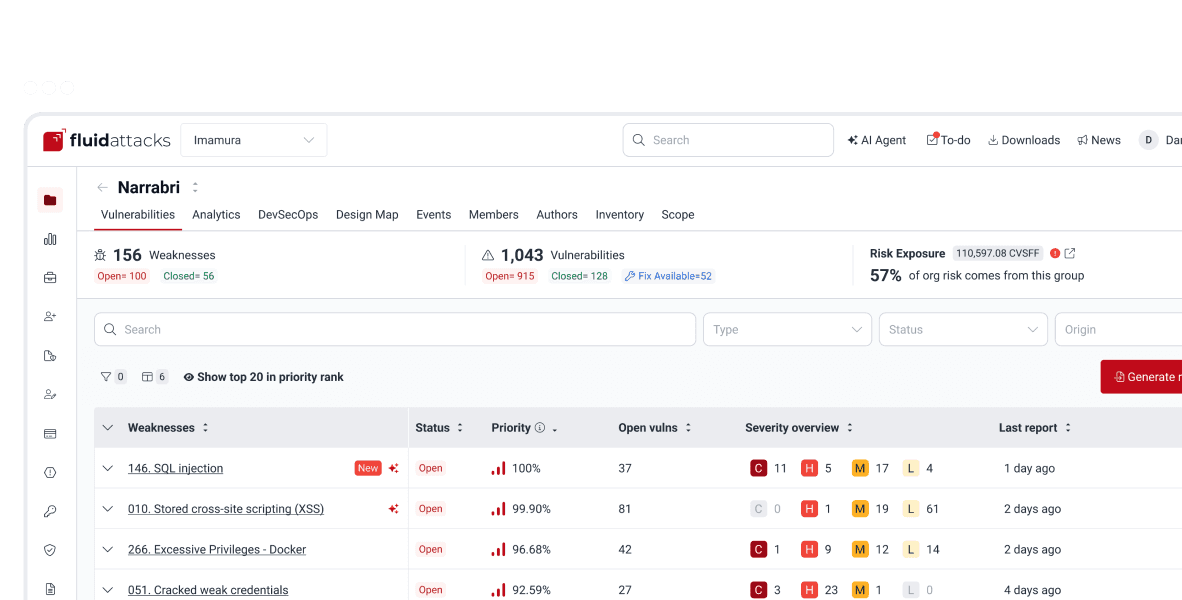

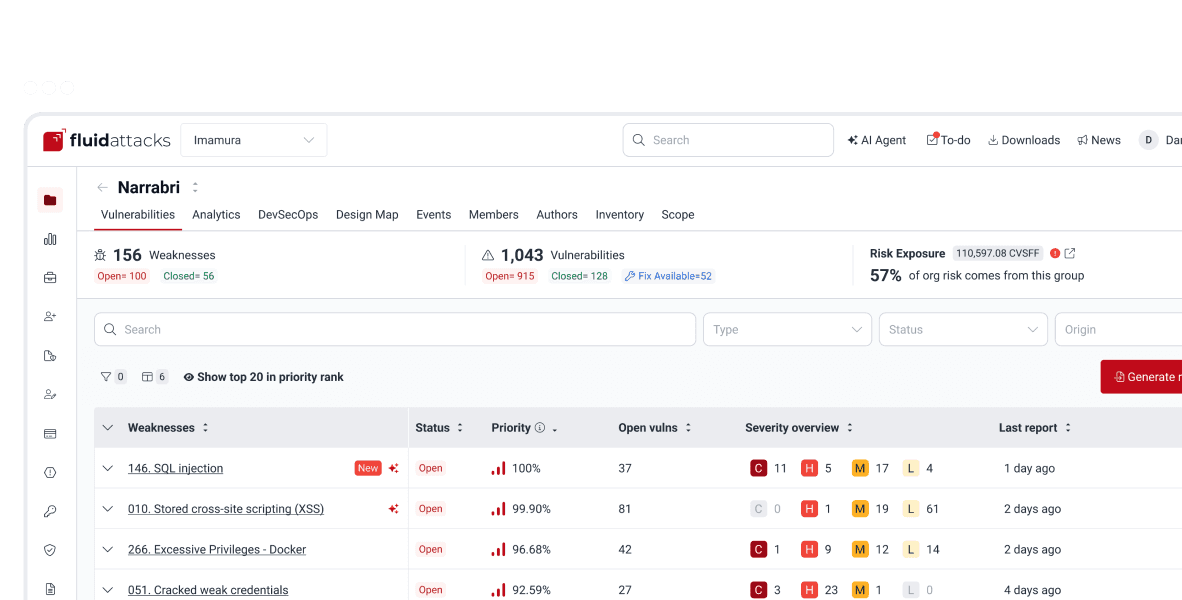

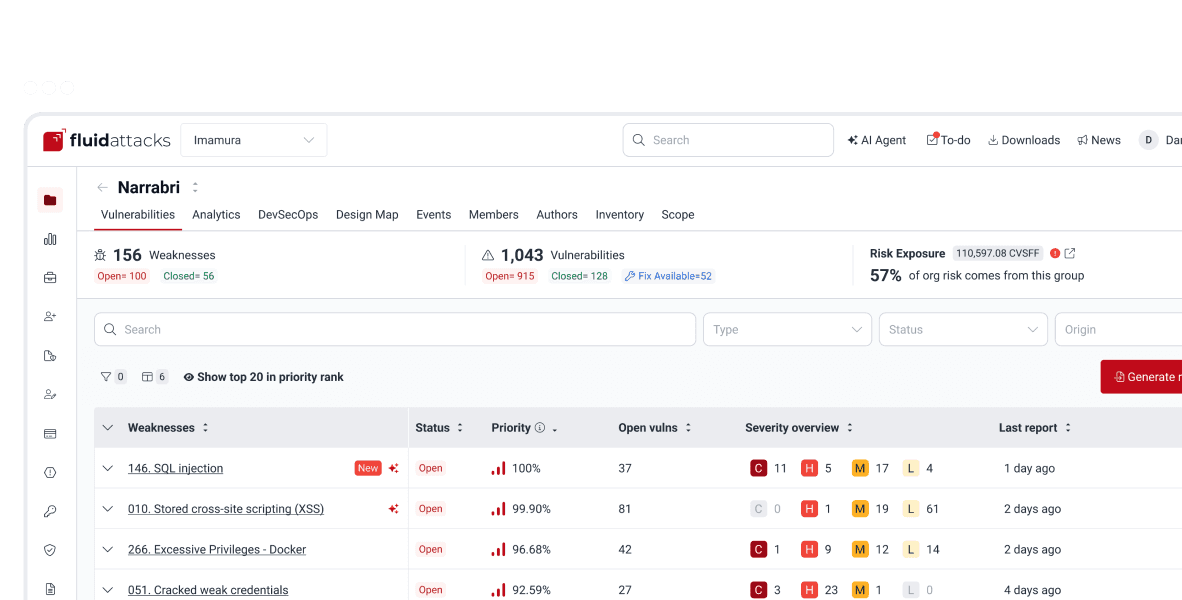

Una gestión ágil y eficaz de las vulnerabilidades

Romper el build para obtener altas tasas de remediación

Implementación óptima de pruebas de seguridad híbridas

Nuestras pruebas de seguridad automatizadas y pruebas de penetración como servicio (PTaaS) se integran fácilmente a tu ciclo de vida de desarrollo de software (SDLC), garantizando una retroalimentación y comunicación fluida entre nuestros expertos y tus desarrolladores.

Evaluaciones de software manuales y precisas

Amplio soporte de tecnologías de software

Una gestión ágil y eficaz de las vulnerabilidades

Romper el build para obtener altas tasas de remediación

Implementación óptima de pruebas de seguridad híbridas

Nuestras pruebas de seguridad automatizadas y pruebas de penetración como servicio (PTaaS) se integran fácilmente a tu ciclo de vida de desarrollo de software (SDLC), garantizando una retroalimentación y comunicación fluida entre nuestros expertos y tus desarrolladores.

Evaluaciones de software manuales y precisas

Amplio soporte de tecnologías de software

Una gestión ágil y eficaz de las vulnerabilidades

Romper el build para obtener altas tasas de remediación

Implementación óptima de pruebas de seguridad híbridas

Nuestras pruebas de seguridad automatizadas y pruebas de penetración como servicio (PTaaS) se integran fácilmente a tu ciclo de vida de desarrollo de software (SDLC), garantizando una retroalimentación y comunicación fluida entre nuestros expertos y tus desarrolladores.

Evaluaciones de software manuales y precisas

Amplio soporte de tecnologías de software

Una gestión ágil y eficaz de las vulnerabilidades

Romper el build para obtener altas tasas de remediación

Fluid Attacks no es solo una solución de AppSec

Descubre nuestro Hacking Continuo y entiende por qué es clave para desarrollar software seguro sin afectar tu velocidad DevOps.

Enfoque integral de pruebas

Combinamos múltiples técnicas de pruebas de seguridad en una única solución (SAST, AI SAST, SCA, DAST, SCR, PTaaS y RE).

Remediación asistida por IA generativa

Utilizamos inteligencia artificial generativa para ofrecerte opciones de remediación personalizadas para vulnerabilidades específicas de tu código.

Apoyo continuo de expertos

Nuestros pentesters pueden ayudar a tus equipos de desarrollo y seguridad a resolver sus dudas con respecto a las vulnerabilidades más complejas.

Seguridad a lo largo de tu SDLC

Nuestros reataques comprueban el éxito de tu remediación, y rompemos el build en tus CI/CD pipelines para evitar despliegues inseguros.

Fluid Attacks no es solo una solución de AppSec

Descubre nuestro Hacking Continuo y entiende por qué es clave para desarrollar software seguro sin afectar tu velocidad DevOps.

Enfoque integral de pruebas

Combinamos múltiples técnicas de pruebas de seguridad en una única solución (SAST, AI SAST, SCA, DAST, SCR, PTaaS y RE).

Remediación asistida por IA generativa

Utilizamos inteligencia artificial generativa para ofrecerte opciones de remediación personalizadas para vulnerabilidades específicas de tu código.

Apoyo continuo de expertos

Nuestros pentesters pueden ayudar a tus equipos de desarrollo y seguridad a resolver sus dudas con respecto a las vulnerabilidades más complejas.

Seguridad a lo largo de tu SDLC

Nuestros reataques comprueban el éxito de tu remediación, y rompemos el build en tus CI/CD pipelines para evitar despliegues inseguros.

Fluid Attacks no es solo una solución de AppSec

Descubre nuestro Hacking Continuo y entiende por qué es clave para desarrollar software seguro sin afectar tu velocidad DevOps.

Enfoque integral de pruebas

Combinamos múltiples técnicas de pruebas de seguridad en una única solución (SAST, AI SAST, SCA, DAST, SCR, PTaaS y RE).

Remediación asistida por IA generativa

Utilizamos inteligencia artificial generativa para ofrecerte opciones de remediación personalizadas para vulnerabilidades específicas de tu código.

Apoyo continuo de expertos

Nuestros pentesters pueden ayudar a tus equipos de desarrollo y seguridad a resolver sus dudas con respecto a las vulnerabilidades más complejas.

Seguridad a lo largo de tu SDLC

Nuestros reataques comprueban el éxito de tu remediación, y rompemos el build en tus CI/CD pipelines para evitar despliegues inseguros.

Fluid Attacks no es solo una solución de AppSec

Descubre nuestro Hacking Continuo y entiende por qué es clave para desarrollar software seguro sin afectar tu velocidad DevOps.

Enfoque integral de pruebas

Combinamos múltiples técnicas de pruebas de seguridad en una única solución (SAST, AI SAST, SCA, DAST, SCR, PTaaS y RE).

Remediación asistida por IA generativa

Utilizamos inteligencia artificial generativa para ofrecerte opciones de remediación personalizadas para vulnerabilidades específicas de tu código.

Apoyo continuo de expertos

Nuestros pentesters pueden ayudar a tus equipos de desarrollo y seguridad a resolver sus dudas con respecto a las vulnerabilidades más complejas.

Seguridad a lo largo de tu SDLC

Nuestros reataques comprueban el éxito de tu remediación, y rompemos el build en tus CI/CD pipelines para evitar despliegues inseguros.

Preguntas frecuentes

AppSec

¿Qué son las soluciones de seguridad de aplicaciones y por qué son necesarias para las organizaciones?

¿Qué son las soluciones de seguridad de aplicaciones y por qué son necesarias para las organizaciones?

¿Qué son las soluciones de seguridad de aplicaciones y por qué son necesarias para las organizaciones?

¿Qué son las soluciones de seguridad de aplicaciones y por qué son necesarias para las organizaciones?

¿Qué tipos de pruebas de seguridad se incluyen en las soluciones de seguridad de aplicaciones?

¿Qué tipos de pruebas de seguridad se incluyen en las soluciones de seguridad de aplicaciones?

¿Qué tipos de pruebas de seguridad se incluyen en las soluciones de seguridad de aplicaciones?

¿Qué tipos de pruebas de seguridad se incluyen en las soluciones de seguridad de aplicaciones?

¿Pueden las soluciones de seguridad de aplicaciones integrarse al ciclo de vida de desarrollo de software (SDLC)?

¿Pueden las soluciones de seguridad de aplicaciones integrarse al ciclo de vida de desarrollo de software (SDLC)?

¿Pueden las soluciones de seguridad de aplicaciones integrarse al ciclo de vida de desarrollo de software (SDLC)?

¿Pueden las soluciones de seguridad de aplicaciones integrarse al ciclo de vida de desarrollo de software (SDLC)?

¿Con qué frecuencia deberían las organizaciones realizar evaluaciones de seguridad de aplicaciones?

¿Con qué frecuencia deberían las organizaciones realizar evaluaciones de seguridad de aplicaciones?

¿Con qué frecuencia deberían las organizaciones realizar evaluaciones de seguridad de aplicaciones?

¿Con qué frecuencia deberían las organizaciones realizar evaluaciones de seguridad de aplicaciones?

DevSecOps

¿Qué significa DevSecOps?

¿Qué significa DevSecOps?

¿Qué significa DevSecOps?

¿Qué significa DevSecOps?

¿Qué es la metodología DevSecOps?

¿Qué es la metodología DevSecOps?

¿Qué es la metodología DevSecOps?

¿Qué es la metodología DevSecOps?

¿Por qué es importante DevSecOps?

¿Por qué es importante DevSecOps?

¿Por qué es importante DevSecOps?

¿Por qué es importante DevSecOps?

¿Cuáles son las ventajas de DevSecOps frente a DevOps?

¿Cuáles son las ventajas de DevSecOps frente a DevOps?

¿Cuáles son las ventajas de DevSecOps frente a DevOps?

¿Cuáles son las ventajas de DevSecOps frente a DevOps?

¿Cómo implementar DevSecOps?

¿Cómo implementar DevSecOps?

¿Cómo implementar DevSecOps?

¿Cómo implementar DevSecOps?

¿Cuáles son las mejores prácticas de DevSecOps?

¿Cuáles son las mejores prácticas de DevSecOps?

¿Cuáles son las mejores prácticas de DevSecOps?

¿Cuáles son las mejores prácticas de DevSecOps?

¿Cómo se utilizan las herramientas de pruebas de seguridad de aplicaciones en DevSecOps?

¿Cómo se utilizan las herramientas de pruebas de seguridad de aplicaciones en DevSecOps?

¿Cómo se utilizan las herramientas de pruebas de seguridad de aplicaciones en DevSecOps?

¿Cómo se utilizan las herramientas de pruebas de seguridad de aplicaciones en DevSecOps?

Pruebas de seguridad

¿Cómo realizar pruebas de seguridad?

¿Cómo realizar pruebas de seguridad?

¿Cómo realizar pruebas de seguridad?

¿Cómo realizar pruebas de seguridad?

¿Cuáles son los tipos de pruebas de seguridad?

¿Cuáles son los tipos de pruebas de seguridad?

¿Cuáles son los tipos de pruebas de seguridad?

¿Cuáles son los tipos de pruebas de seguridad?

¿Por qué son importantes las pruebas de seguridad?

¿Por qué son importantes las pruebas de seguridad?

¿Por qué son importantes las pruebas de seguridad?

¿Por qué son importantes las pruebas de seguridad?

¿Las herramientas automatizadas hackean?

¿Las herramientas automatizadas hackean?

¿Las herramientas automatizadas hackean?

¿Las herramientas automatizadas hackean?

¿Cómo afectan los falsos positivos al desarrollo de software?

¿Cómo afectan los falsos positivos al desarrollo de software?

¿Cómo afectan los falsos positivos al desarrollo de software?

¿Cómo afectan los falsos positivos al desarrollo de software?

¿Cómo afectan los falsos negativos al proceso de desarrollo de software?

¿Cómo afectan los falsos negativos al proceso de desarrollo de software?

¿Cómo afectan los falsos negativos al proceso de desarrollo de software?

¿Cómo afectan los falsos negativos al proceso de desarrollo de software?

Pentesting como servicio (PTaaS)

¿Qué es el pentesting?

¿Qué es el pentesting?

¿Qué es el pentesting?

¿Qué es el pentesting?

¿Cuál es el objetivo principal del pentesting?

¿Cuál es el objetivo principal del pentesting?

¿Cuál es el objetivo principal del pentesting?

¿Cuál es el objetivo principal del pentesting?

¿Cuál es el resultado final del pentesting?

¿Cuál es el resultado final del pentesting?

¿Cuál es el resultado final del pentesting?

¿Cuál es el resultado final del pentesting?

¿Qué es el pentesting manual?

¿Qué es el pentesting manual?

¿Qué es el pentesting manual?

¿Qué es el pentesting manual?

¿Qué son las pruebas de penetración como servicio?

¿Qué son las pruebas de penetración como servicio?

¿Qué son las pruebas de penetración como servicio?

¿Qué son las pruebas de penetración como servicio?

¿Cómo funciona PTaaS?

¿Cómo funciona PTaaS?

¿Cómo funciona PTaaS?

¿Cómo funciona PTaaS?

Revisión de código seguro

¿Qué es la revisión de código seguro?

¿Qué es la revisión de código seguro?

¿Qué es la revisión de código seguro?

¿Qué es la revisión de código seguro?

¿Cómo hacer una revisión de código seguro?

¿Cómo hacer una revisión de código seguro?

¿Cómo hacer una revisión de código seguro?

¿Cómo hacer una revisión de código seguro?

¿Qué herramientas de revisión de código seguro se utilizan generalmente?

¿Qué herramientas de revisión de código seguro se utilizan generalmente?

¿Qué herramientas de revisión de código seguro se utilizan generalmente?

¿Qué herramientas de revisión de código seguro se utilizan generalmente?

¿Qué requisitos de seguridad comprueban al hacer revisión de código seguro?

¿Qué requisitos de seguridad comprueban al hacer revisión de código seguro?

¿Qué requisitos de seguridad comprueban al hacer revisión de código seguro?

¿Qué requisitos de seguridad comprueban al hacer revisión de código seguro?

¿Por qué es importante la revisión de código seguro?

¿Por qué es importante la revisión de código seguro?

¿Por qué es importante la revisión de código seguro?

¿Por qué es importante la revisión de código seguro?

Empieza ya con la solución de seguridad de aplicaciones de Fluid Attacks

Empieza ya con la solución de seguridad de aplicaciones de Fluid Attacks

Empieza ya con la solución de seguridad de aplicaciones de Fluid Attacks

¿Deseas aprender más acerca de la seguridad de aplicaciones?

Lee algunos de nuestros artículos relacionados con esta solución.

AppSec es una pieza crucial de la solución de Fluid Attacks

Ofrecemos una solución integral que combina nuestra IA, herramientas automatizadas y pentesters para ayudarte a mejorar continuamente tu postura de ciberseguridad.

Las soluciones de Fluid Attacks permiten a las organizaciones identificar, priorizar y remediar vulnerabilidades en su software a lo largo del SDLC. Con el apoyo de la IA, herramientas automatizadas y pentesters, Fluid Attacks acelera la mitigación de la exposición al riesgo de las empresas y fortalece su postura de ciberseguridad.

Suscríbete a nuestro boletín

Mantente al día sobre nuestros próximos eventos y los últimos blog posts, advisories y otros recursos interesantes.

© 2026 Fluid Attacks. We hack your software.

Las soluciones de Fluid Attacks permiten a las organizaciones identificar, priorizar y remediar vulnerabilidades en su software a lo largo del SDLC. Con el apoyo de la IA, herramientas automatizadas y pentesters, Fluid Attacks acelera la mitigación de la exposición al riesgo de las empresas y fortalece su postura de ciberseguridad.

Suscríbete a nuestro boletín

Mantente al día sobre nuestros próximos eventos y los últimos blog posts, advisories y otros recursos interesantes.

Mantente al día sobre nuestros próximos eventos y los últimos blog posts, advisories y otros recursos interesantes.

© 2026 Fluid Attacks. We hack your software.

Las soluciones de Fluid Attacks permiten a las organizaciones identificar, priorizar y remediar vulnerabilidades en su software a lo largo del SDLC. Con el apoyo de la IA, herramientas automatizadas y pentesters, Fluid Attacks acelera la mitigación de la exposición al riesgo de las empresas y fortalece su postura de ciberseguridad.

Suscríbete a nuestro boletín

Mantente al día sobre nuestros próximos eventos y los últimos blog posts, advisories y otros recursos interesantes.

© 2026 Fluid Attacks. We hack your software.

Las soluciones de Fluid Attacks permiten a las organizaciones identificar, priorizar y remediar vulnerabilidades en su software a lo largo del SDLC. Con el apoyo de la IA, herramientas automatizadas y pentesters, Fluid Attacks acelera la mitigación de la exposición al riesgo de las empresas y fortalece su postura de ciberseguridad.

Suscríbete a nuestro boletín

Mantente al día sobre nuestros próximos eventos y los últimos blog posts, advisories y otros recursos interesantes.

Mantente al día sobre nuestros próximos eventos y los últimos blog posts, advisories y otros recursos interesantes.

© 2026 Fluid Attacks. We hack your software.