| 9 min de lectura

No puedes remediarlas todas en un santiamén. En los acelerados ciclos de desarrollo actuales, la avalancha de vulnerabilidades de seguridad reportadas puede resultar desalentadora. Es por esto que siempre debes priorizar las vulnerabilidades de tu software a remediar. Métricas como la puntuación CVSS y el CVSSF y análisis como el de accesibilidad (reachability) son cruciales en esta tarea de priorización, permitiendo a tus equipos enfocar su tiempo y esfuerzo en los problemas de seguridad más críticos en primer lugar.

En los últimos años, estos parámetros han sido complementados con el Exploit Prediction Scoring System (EPSS). El EPSS ha surgido como un potente enfoque basado en datos, demostrando ser notablemente útil en la ciberseguridad para la gestión de vulnerabilidades. Su capacidad para cuantificar las probabilidades de explotación ha sido tan impactante que, múltiples compañías del sector, entre ellas Fluid Attacks, han decidido implementarlo en sus soluciones para AppSec. Profundicemos en qué es el EPSS, cómo funciona y qué ventajas específicas aporta a tu estrategia de gestión de vulnerabilidades.

Definición general del EPSS

El EPSS es un modelo de aprendizaje automático diseñado para estimar las probabilidades de que los ciberdelincuentes intenten explotar vulnerabilidades de seguridad específicas conocidas públicamente. Estas estimaciones constituyen una métrica que se centra en ayudar a las organizaciones a priorizar mejor los esfuerzos de remediación, añadiendo un componente crítico de inteligencia a la gestión de vulnerabilidades. A diferencia de las métricas centradas en la severidad, el puntaje del EPSS aborda directamente la cuestión de la explotabilidad en escenarios reales.

Dirigido por el Forum of Incident Response and Security Teams (FIRST), el EPSS aprovecha la inteligencia de amenazas actual de CVE (Common Vulnerabilities and Exposures) y los datos de exploits del "mundo real" para generar puntuaciones de probabilidad que van de 0 a 1 (de 0 a 100%; aunque, como señala FIRST, el EPSS nunca es cero). Presentado en Black Hat 2019, con el EPSS Special Interest Group (SIG) formado dentro de FIRST en abril de 2020 y su última actualización del modelo (versión 4) en marzo 17 de 2025, EPSS proporciona puntuaciones para todos los CVE públicos, ofreciendo una evaluación completa y continuamente actualizada de las probabilidades de explotación.

¿Cómo funciona el EPSS?

El modelo del EPSS está entrenado para identificar correlaciones y patrones entre los datos de vulnerabilidades y la actividad de explotación observada y proporcionar una estimación diaria de la probabilidad de que se intente explotar una vulnerabilidad en los próximos 30 días. Esta estimación se basa en un análisis exhaustivo de diversas fuentes de datos, como la lista CVE de MITRE, la National Vulnerability Database, Metasploit y ExploitDB, e informes de proveedores e investigadores, incluidos los socios de datos del EPSS. La información sobre la actividad de explotación, por ejemplo, puede recopilarse continuamente de fuentes como honeypots, sistemas de detección/prevención de intrusiones (IDS/IPS) y métodos de detección basados en hosts. Esta información básica se actualiza diariamente para cada CVE, lo que permite al sistema generar nuevas estimaciones de probabilidad más precisas.

La información sobre vulnerabilidades que utiliza el EPSS incluye detalles cruciales como el proveedor (además de la popularidad del producto afectado), el tiempo transcurrido desde su publicación, las referencias, las debilidades asociadas, las métricas CVSS (un proyecto gestionado también por FIRST), los debates y el código de explotación público (incluida, por ejemplo, la fecha de su incorporación a Metasploit) y la facilidad para obtenerlo. El rendimiento del sistema se evalúa repetidamente y se realizan ajustes en los parámetros o en los valores de las variables para maximizar su capacidad de predicción y garantizar su precisión y eficacia.

Para evaluar su poder predictivo, el EPSS se entrena con 12 meses de datos históricos. A continuación, para simular la predicción del futuro, el modelo se pone a prueba en relación con los dos meses inmediatamente posteriores a ese periodo de entrenamiento (también datos históricos). Como el modelo no ha visto estos datos "futuros", los investigadores pueden ver con qué precisión anticipa la actividad de explotación en el "mundo real". Este proceso les permite probar diferentes versiones del modelo y fuentes de datos, garantizando que las predicciones del EPSS sean lo más fiables posible.

Además de proporcionar probabilidades de que se exploten vulnerabilidades específicas, el EPSS también ofrece clasificaciones por percentiles. Los percentiles permiten ordenar las probabilidades y comunicar su importancia relativa. Como Romanosky y Jacobs afirman en un post para FIRST, el percentil es la proporción de todos los valores menores o iguales al rango actual. Por lo tanto, por ejemplo, si una vulnerabilidad con una puntuación EPSS de 0,15 (o 15%) está en el percentil 89, esto significa que el 89% de todos los CVEs puntuados tienen una puntuación EPSS igual o inferior a 0,15 (o que esta vulnerabilidad está en el 11% superior).

Así pues, aunque una probabilidad del 15% puede no parecer excepcionalmente alta de forma aislada, la clasificación por percentiles revela que, en relación con todas las demás vulnerabilidades puntuadas globalmente, se encuentra entre las que tienen las puntuaciones más altas. Esto proporciona una perspectiva diferente a la que se obtiene simplemente observando la probabilidad del 15% por sí sola, lo que ayuda aún más en el proceso de priorización.

Diferencias y correlación entre EPSS y CVSS

Tanto el Exploit Prediction Scoring System (EPSS) como el Common Vulnerability Scoring System (CVSS) son valiosas herramientas de acceso público para priorizar la remediación de vulnerabilidades. Estas métricas, desarrolladas y mantenidas gracias a los esfuerzos de colaboración de individuos que van desde investigadores hasta personal gubernamental, proporcionan información crucial sin costo alguno. Sin embargo, su enfoque difiere significativamente: El CVSS cuantifica principalmente la severidad de una vulnerabilidad basándose en sus propiedades intrínsecas, mientras que el EPSS estima la probabilidad de que sea explotada por los atacantes maliciosos, proporcionando así una medida más cercana al panorama de amenazas.

CVSS hace hincapié en las características fundamentales y relativamente estáticas de las vulnerabilidades, como la complejidad del ataque, la disponibilidad del exploit y el impacto potencial. Aunque CVSS incorpora factores temporales y ambientales en su puntuación global, las organizaciones suelen confiar únicamente en la "puntuación Base" debido a las dificultades para evaluar con precisión estas variables dinámicas. Sin embargo, esta puntuación base puede no reflejar plenamente los riesgos reales.

Por el contrario, el EPSS, aunque valioso, tiene sus propias limitaciones. No tiene en cuenta los factores ambientales, los controles de seguridad específicos ni el impacto potencial en los activos exclusivos de una organización. Como subraya FIRST, el EPSS nunca debe tratarse como una puntuación de riesgo. Además, sus resultados dependen de la exactitud e integridad de las fuentes de datos subyacentes y, por supuesto, proporciona una estimación probabilística, no una garantía de (no) explotación. Por último, funciona exclusivamente con vulnerabilidades a las que se han asignado identificadores CVE públicos.

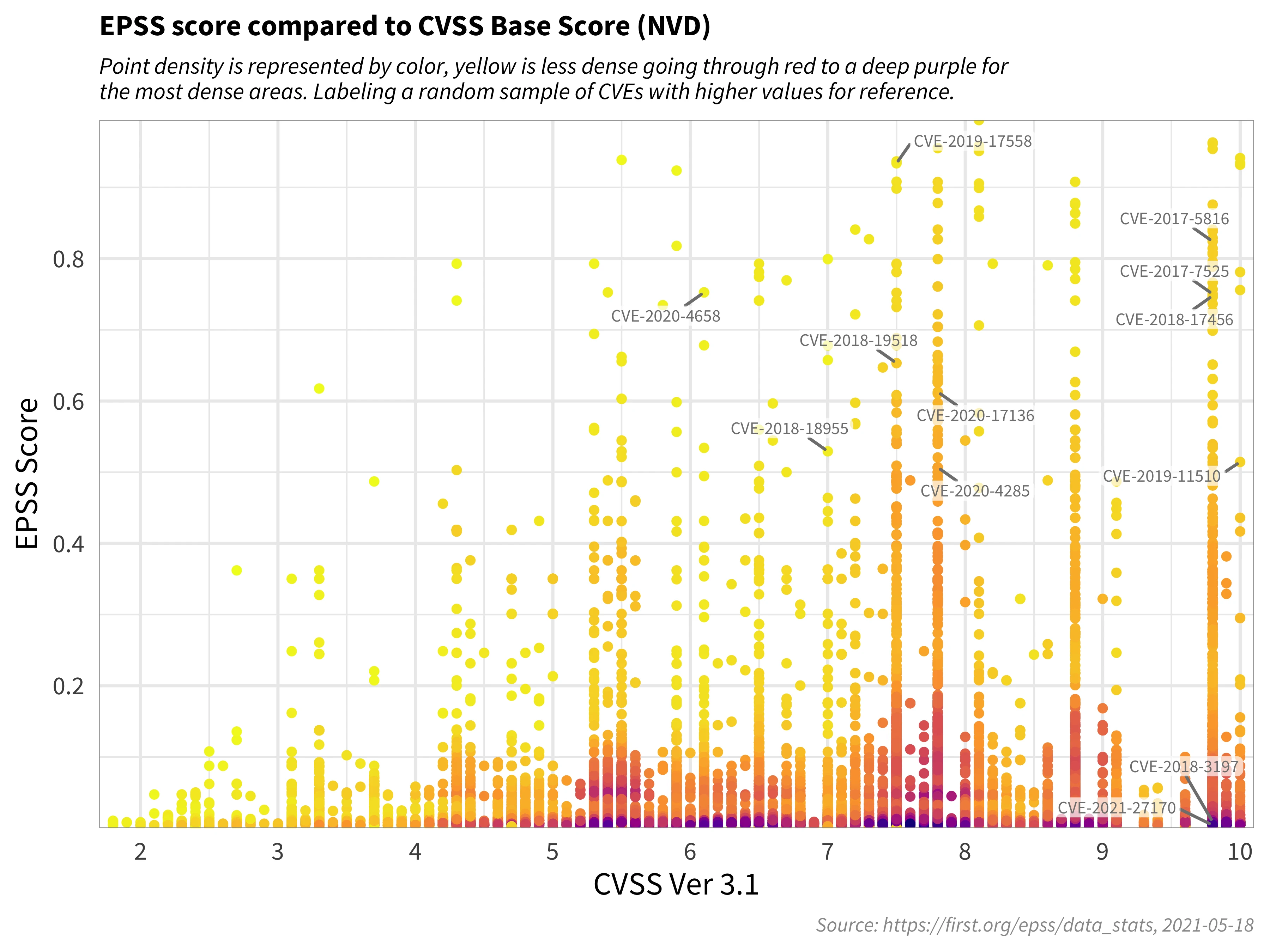

Véase la imagen original creada por FIRST aquí.

Aunque tanto el EPSS como el CVSS pueden contribuir por separado a la gestión de vulnerabilidades, se utilizan mejor como métricas complementarias. La combinación de la información de ambos puede mejorar significativamente la priorización de vulnerabilidades.

Como un ejemplo tomado de la guía de usuarios del EPSS, el gráfico anterior ilustra cómo la mayoría de las vulnerabilidades a mediados de 2021 se agrupaban cerca de la parte inferior del gráfico, mientras que solo una pequeña fracción tenía puntuaciones EPSS superiores al 50%. Esto sugiere que los autores de las amenazas no se centran exclusivamente en vulnerabilidades de gran severidad e impacto, lo que pone en tela de juicio la idea común de que solo explotan los problemas más graves. En términos de priorización:

-

Las vulnerabilidades situadas en la parte inferior izquierda del gráfico deberían ser las menos prioritarias.

-

Las situadas en la parte superior izquierda tienen una alta probabilidad de explotación, pero puede que individualmente no tengan un impacto significativo (aunque es crucial recordar que pueden ser componentes de ataques en cadena).

-

Las vulnerabilidades situadas en la parte inferior derecha, aunque tienen un impacto muy elevado, muestran en el momento bajas probabilidades de explotación, pero justifican una estrecha vigilancia por si se producen cambios.

-

Fundamentalmente, las vulnerabilidades del cuadrante superior derecho son las más prioritarias para la remediación, ya que muestran puntuaciones altas en ambas métricas.

Centrarse en el cuadrante superior derecho permite a los equipos de desarrollo y seguridad dirigir sus recursos principalmente hacia las vulnerabilidades que plantean el riesgo más inmediato y significativo. Este enfoque permite optimizar los recursos al evitar la remediación inmediata de vulnerabilidades de severidades altas que tienen muy pocas probabilidades de ser explotadas. Aunque las vulnerabilidades de severidad crítica siempre deben abordarse, las que tienen una puntuación de EPSS baja no deben tener prioridad sobre las que tienen una puntuación de EPSS alta.

Desempeño del modelo EPSS

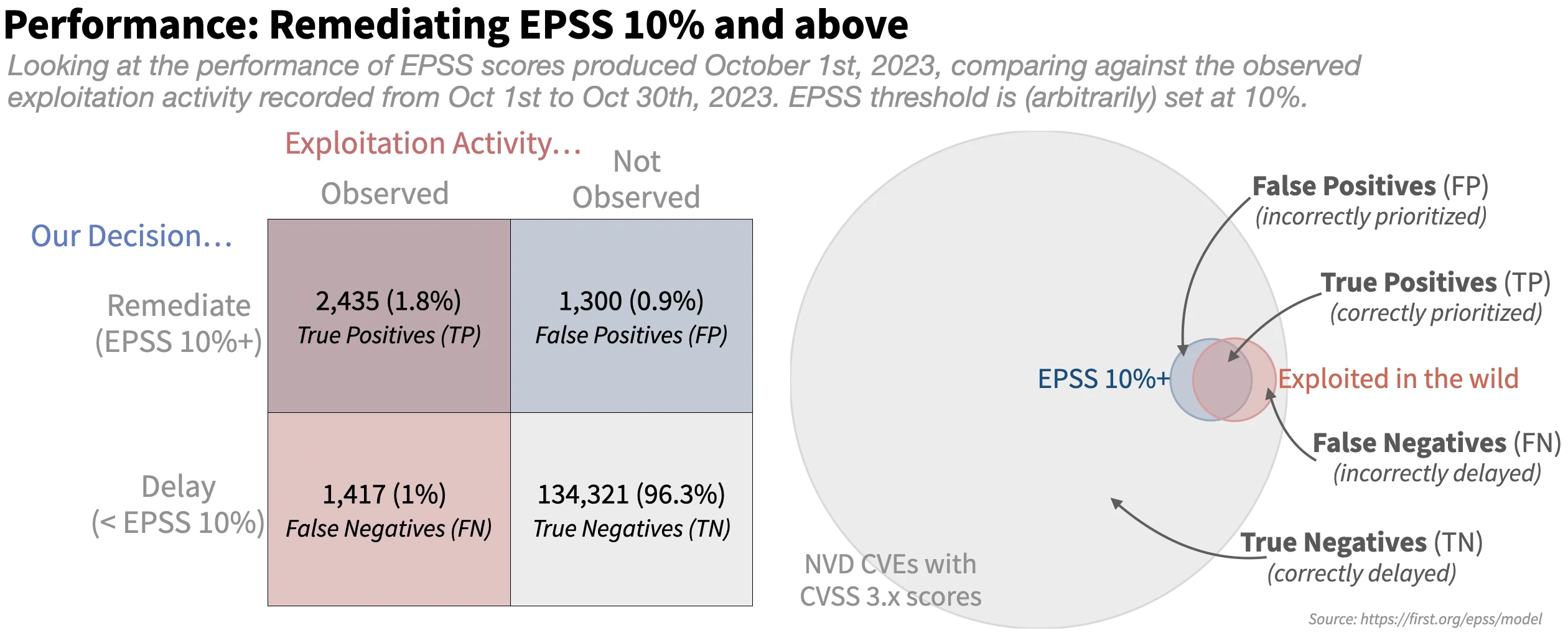

Para evaluar el rendimiento del modelo EPSS a la hora de contribuir a la priorización de vulnerabilidades, los investigadores emplean varias métricas de análisis clave. Las primeras métricas categorizan las vulnerabilidades en función de su priorización y estado de explotación utilizando las siguientes definiciones:

-

Verdaderos positivos (TP): Vulnerabilidades priorizadas "correctamente" porque fueron explotadas.

-

Falsos positivos (FP): Vulnerabilidades priorizadas "incorrectamente" porque no fueron explotadas.

-

Falsos negativos (FN): Vulnerabilidades "incorrectamente" retrasadas (no priorizadas) porque fueron explotadas.

-

Verdaderos negativos (TN): Vulnerabilidades "correctamente" retrasadas (no priorizadas) porque no fueron explotadas.

A partir de estas categorías, se determinan tres métricas cruciales: esfuerzo, eficiencia y cobertura (las dos últimas son análogas a la precisión y la recuperación, respectivamente, en los F-scores).

El esfuerzo mide la proporción de vulnerabilidades priorizadas. La eficiencia evalúa qué tan bien se utilizaron los recursos midiendo el porcentaje de vulnerabilidades priorizadas que fueron realmente explotadas. Esto se calcula como:

Eficiencia = TP / (TP + FP)

Por ejemplo, podrías tener una eficiencia del 100% si todas tus vulnerabilidades priorizadas estuvieran dentro del conjunto de vulnerabilidades explotadas.

La cobertura considera el porcentaje de vulnerabilidades explotadas a las que se dio prioridad. Esto se calcula como:

Cobertura = TP / (TP + FN)

Siguiendo el ejemplo anterior con una eficiencia del 100%, si el conjunto de vulnerabilidades explotadas fuera mucho mayor que el conjunto de vulnerabilidades priorizadas, la cobertura sería baja. Lo ideal sería que ambos conjuntos tuvieran un solapamiento exacto.

Una mayor cobertura implica un mayor esfuerzo y suele traducirse en una menor eficiencia. Mejorar la eficiencia disminuiría el esfuerzo, pero suele representar una menor cobertura. El objetivo siempre es encontrar una estrategia de priorización mejorada.

Ejemplo

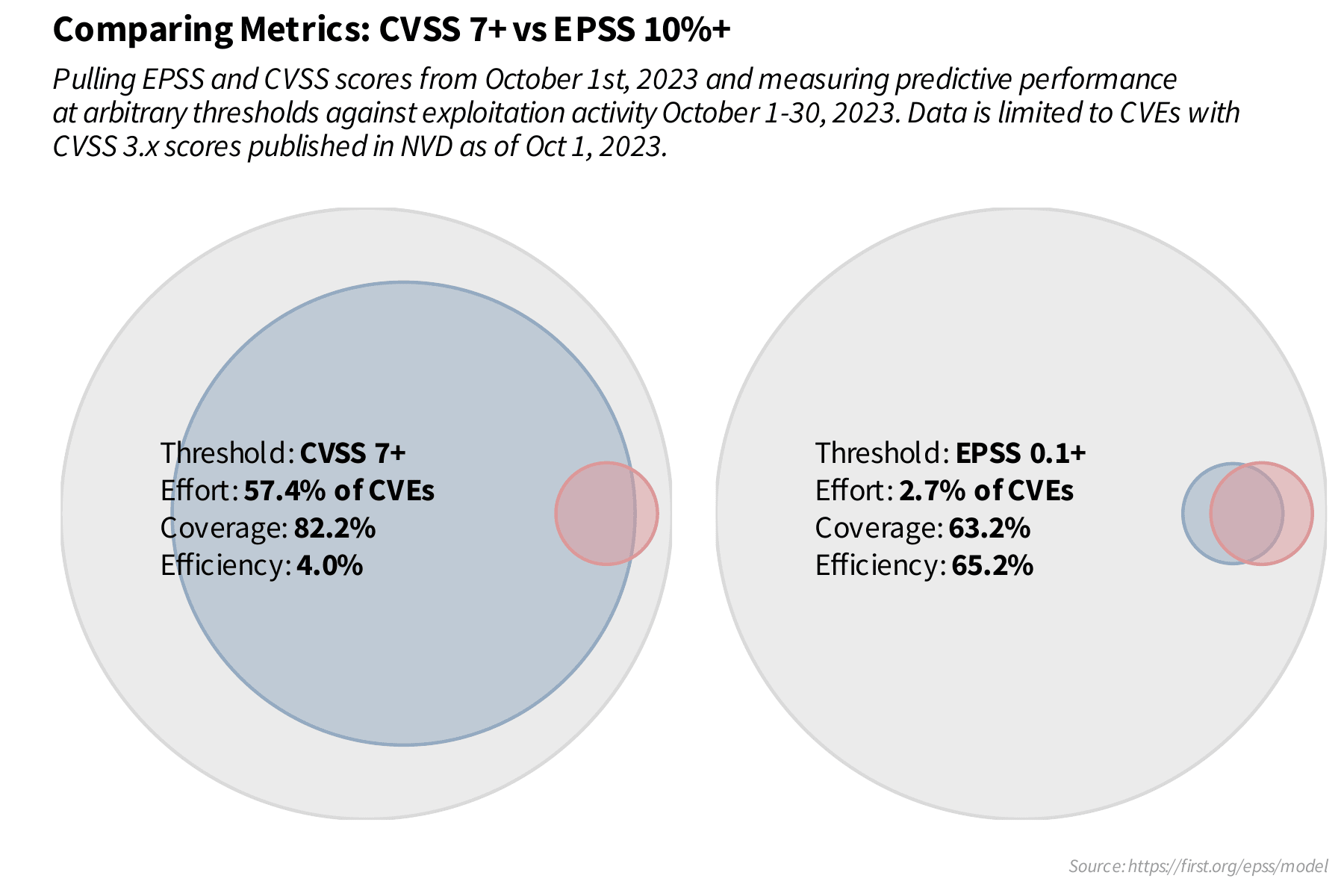

Para ilustrar la aplicación práctica de estas métricas, examinemos brevemente un ejemplo proporcionado por FIRST. Los autores decidieron dar prioridad a las vulnerabilidades con una puntuación base CVSS de 7 o superior —una decisión aparentemente razonable. A continuación, observaron que aproximadamente el 2,8% de las más de 139 mil vulnerabilidades registradas mostraron indicios de actividad de explotación.

Al revisar los datos en este gráfico, es evidente que el número de FP fue significativamente mayor que el de TP, lo que indica un número sustancial de vulnerabilidades incorrectamente priorizadas. Además, incluso con una estrategia de priorización amplia, se produjeron FN, lo que significa que se pasaron por alto algunas vulnerabilidades explotadas.

Luego, los autores compararon estos resultados con los que habrían obtenido en el mismo escenario y periodo de evaluación utilizando la puntuación del EPSS. Seleccionaron un umbral "arbitrario" del 10% o superior para priorizar las vulnerabilidades, lo que arrojó los siguientes resultados ("arbitrario" porque subrayan que no existe un umbral aplicable universalmente, sino que depende de la tolerancia al riesgo y de los recursos disponibles de cada organización):

En este caso, el número significativo de vulnerabilidades TN o correctamente retrasadas es inmediatamente evidente. Además, la diferencia entre FP y TP es menos pronunciada que en el escenario basado en CVSS. Esto se traduce en una notable reducción del esfuerzo y una mayor eficacia con la estrategia de priorización basada en el EPSS. Esto se ilustra con más detalle en el siguiente gráfico:

Como sugiere FIRST, las organizaciones con recursos limitados podrían dar prioridad a la eficiencia frente a la cobertura. Por el contrario, aquellas con menos limitaciones pueden optar por una mayor cobertura, incluso a costa de una menor eficiencia y un mayor esfuerzo. Un punto clave es que la investigación de esta comunidad indica que las organizaciones, en promedio, remedian entre el 10% y el 15% de sus vulnerabilidades por mes.

Aprovecha el EPSS en la plataforma de Fluid Attacks

FIRST reconoce la plataforma de gestión de vulnerabilidades de Fluid Attacks por integrar y soportar EPSS. Esta implementación proporciona a nuestros clientes información de seguridad mejorada y basada en nuevos datos. En el complejo entorno de amenazas de hoy en día, una estrategia de seguridad integral exige una visibilidad centralizada de los hallazgos de vulnerabilidades, que abarque CVSS, EPSS, análisis de accesibilidad y más, todo lo cual nuestra plataforma incorpora debidamente.

Entendemos que la priorización eficaz de las vulnerabilidades va más allá de los índices de severidad. Al combinar los datos CVSS y de exposición al riesgo (CVSSF) con el análisis de accesibilidad, puedes identificar las vulnerabilidades explotables y peligrosas presentes en tus productos. Ahora, con la integración directa de las puntuaciones EPSS, obtienes información crítica adicional sobre la probabilidad de explotación a corto plazo, lo que te permite mitigar las amenazas más acuciantes de forma proactiva.

Únete a Fluid Attacks para mejorar la priorización de la remediación y maximizar la eficiencia de los recursos de forma espectacular. Nuestra solución ASPM integral, que abarca todo tu SDLC, proporciona la inteligencia basada en datos que necesitas para adelantarte a los riesgos cibernéticos en evolución. Ponte en contacto con nosotros hoy mismo y da el primer paso hacia una organización más resistente y segura.

Para más información sobre el EPSS

Para obtener más información sobre el Exploit Prediction Scoring System, visita el sitio web oficial. Allí, FIRST también ofrece, por ejemplo, una página de datos y estadísticas con actualizaciones diarias sobre los CVE, incluidos aquellos con altas puntuaciones EPSS publicadas recientemente y aquellos con cambios significativos en la puntuación. Además, FIRST proporciona una API JSON pública para el cálculo directo de las puntuaciones del EPSS, que permite recuperar las puntuaciones de probabilidad introduciendo los números de los CVE.

Blog posts recomendados

Quizá te interesen los siguientes posts similares.

¿Por qué calcular riesgos de ciberseguridad con nuestra métrica CVSSF?