Seguridad de aplicaciones (AppSec)

Protege tus aplicaciones durante todo el SDLC

La seguridad como parte esencial de tu estrategia DevOps (DevSecOps)

Múltiples técnicas de evaluación que respaldan tu desarrollo de software

Detección y mitigación de la exposición al riesgo en tus aplicaciones

Compañías que se benefician de la solución AppSec de Fluid Attacks

Preguntas frecuentes

AppSec

¿Qué son las soluciones de seguridad de aplicaciones y por qué son necesarias para las organizaciones?

¿Qué tipos de pruebas de seguridad se incluyen en las soluciones de seguridad de aplicaciones?

¿Pueden las soluciones de seguridad de aplicaciones integrarse al ciclo de vida de desarrollo de software (SDLC)?

¿Con qué frecuencia deberían las organizaciones realizar evaluaciones de seguridad de aplicaciones?

DevSecOps

¿Qué significa DevSecOps?

¿Qué es la metodología DevSecOps?

¿Por qué es importante DevSecOps?

¿Cuáles son las ventajas de DevSecOps frente a DevOps?

¿Cómo implementar DevSecOps?

¿Cuáles son las mejores prácticas de DevSecOps?

¿Cómo se utilizan las herramientas de pruebas de seguridad de aplicaciones en DevSecOps?

Pruebas de seguridad

¿Cómo realizar pruebas de seguridad?

¿Cuáles son los tipos de pruebas de seguridad?

¿Por qué son importantes las pruebas de seguridad?

¿Las herramientas automatizadas hackean?

¿Cómo afectan los falsos positivos al desarrollo de software?

¿Cómo afectan los falsos negativos al proceso de desarrollo de software?

Pentesting como servicio (PTaaS)

¿Qué es el pentesting?

¿Cuál es el objetivo principal del pentesting?

¿Cuál es el resultado final del pentesting?

¿Qué es el pentesting manual?

¿Qué son las pruebas de penetración como servicio?

¿Cómo funciona PTaaS?

Revisión de código seguro

¿Qué es la revisión de código seguro?

¿Cómo hacer una revisión de código seguro?

¿Qué herramientas de revisión de código seguro se utilizan generalmente?

¿Qué requisitos de seguridad comprueban al hacer revisión de código seguro?

¿Por qué es importante la revisión de código seguro?

¿Deseas aprender más acerca de la seguridad de aplicaciones?

Lee algunos de nuestros artículos relacionados con esta solución.

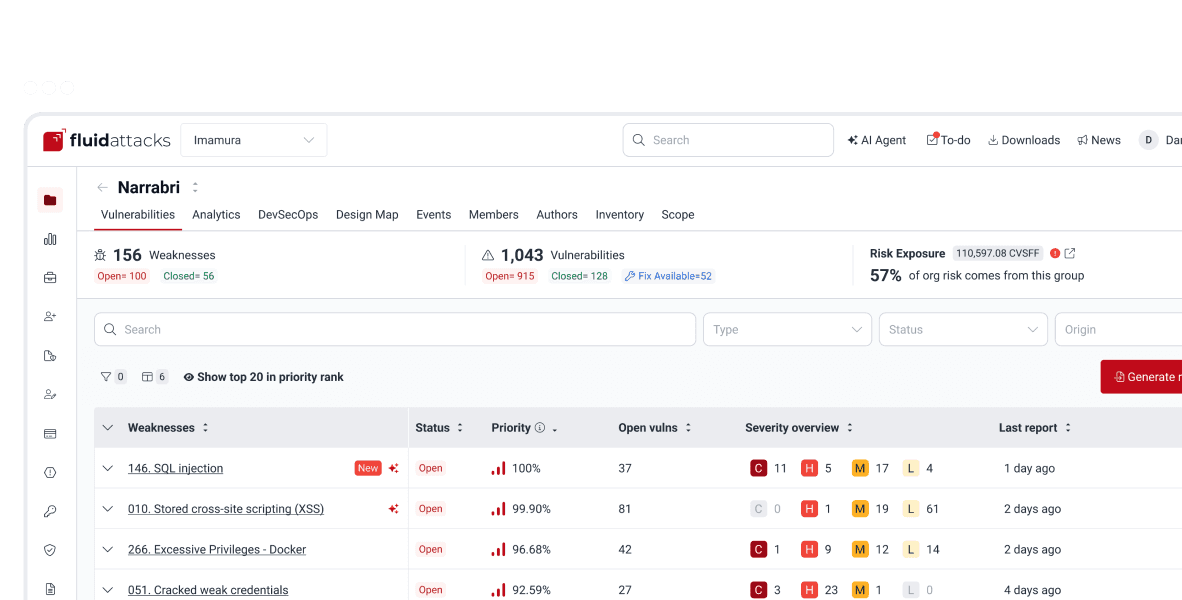

AppSec es una pieza crucial de la solución de Fluid Attacks

Ofrecemos una solución integral que combina nuestra IA, herramientas automatizadas y pentesters para ayudarte a mejorar continuamente tu postura de ciberseguridad.