Análisis de composición de software (SCA)

Protege tus componentes y dependencias

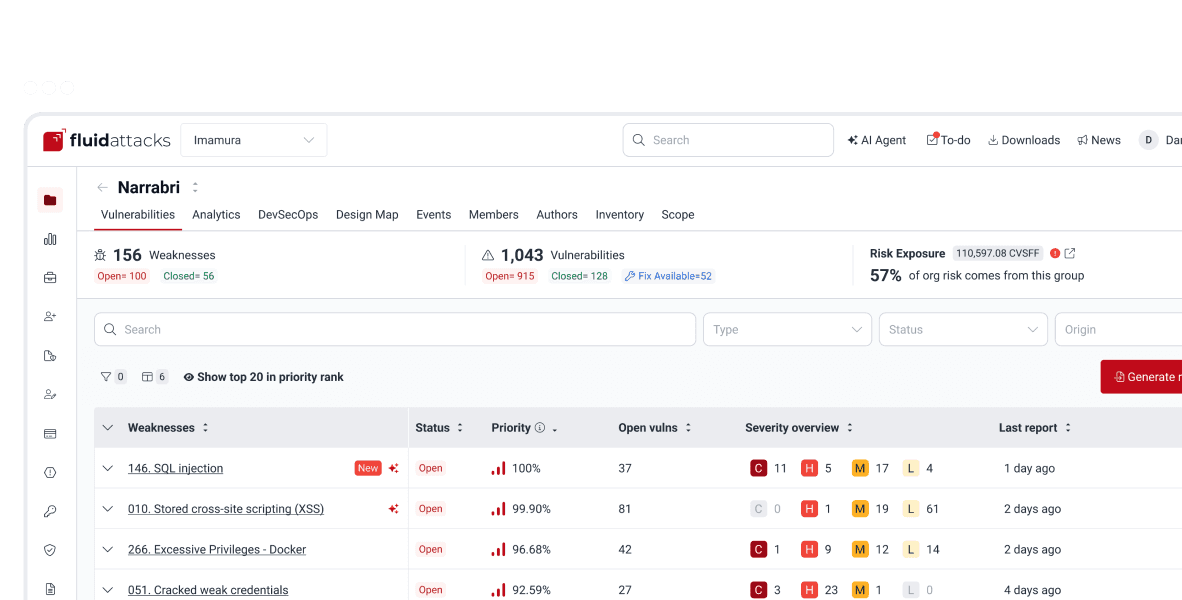

Identifica fácilmente paquetes vulnerables en todo tu proyecto

Prioriza la remediación con datos de EPSS, reachability y KEV

Ahorra tiempo con recomendaciones de versiones seguras

Compañías que se benefician del SCA de Fluid Attacks

Por qué tu compañía debería escoger el SCA de Fluid Attacks

Por qué tu compañía debería escoger el SCA de Fluid Attacks

Las pruebas inician fácilmente y sin retrasos

La configuración para iniciar las pruebas con nuestra herramienta de escaneo de código tarda menos de 10 minutos, ya que utilizamos OAuth para acceder a tu repositorio Git almacenado en GitLab, GitHub, Azure o Bitbucket.

Inventarios detallados de componentes y dependencias

Identificación rápida de componentes vulnerables

Shift-left desde tu IDE con nuestro MCP

Ayuda a prevenir ataques a la cadena de suministro

Las pruebas inician fácilmente y sin retrasos

La configuración para iniciar las pruebas con nuestra herramienta de escaneo de código tarda menos de 10 minutos, ya que utilizamos OAuth para acceder a tu repositorio Git almacenado en GitLab, GitHub, Azure o Bitbucket.

Inventarios detallados de componentes y dependencias

Identificación rápida de componentes vulnerables

Shift-left desde tu IDE con nuestro MCP

Ayuda a prevenir ataques a la cadena de suministro

Manejadores de paquetes soportados

Bun (JavaScript)

Bundler (Ruby)

Cocoapods (Swift)

Composer (PHP)

Go Modules (Go)

Gradle (Java / Kotlin)

Maven (Java)

NPM (JavaScript)

NuGet (C#)

PNPM (JavaScript)

Pip (Python)

Pipenv (Python)

Poetry (Python)

Pub (Dart)

RubyGems (Ruby)

STB (Scala)

Swift (Swift)

UV (Python)

Yarn (JavaScript)

Manejadores de paquetes soportados

Bun (JavaScript)

Bundler (Ruby)

Cocoapods (Swift)

Composer (PHP)

Go Modules (Go)

Gradle (Java / Kotlin)

Maven (Java)

NPM (JavaScript)

NuGet (C#)

PNPM (JavaScript)

Pip (Python)

Pipenv (Python)

Poetry (Python)

Pub (Dart)

RubyGems (Ruby)

STB (Scala)

Swift (Swift)

UV (Python)

Yarn (JavaScript)

Manejadores de paquetes soportados

Bun (JavaScript)

Bundler (Ruby)

Cocoapods (Swift)

Composer (PHP)

Go Modules (Go)

Gradle (Java / Kotlin)

Maven (Java)

NPM (JavaScript)

NuGet (C#)

PNPM (JavaScript)

Pip (Python)

Pipenv (Python)

Poetry (Python)

Pub (Dart)

RubyGems (Ruby)

STB (Scala)

Swift (Swift)

UV (Python)

Yarn (JavaScript)

Fluid Attacks no es solo una herramienta de SCA

Descubre nuestro Hacking Continuo y entiende por qué es clave para desarrollar software seguro sin afectar tu velocidad DevOps.

Enfoque integral de pruebas

Combinamos múltiples técnicas de pruebas de seguridad en una única solución (SAST, AI SAST, SCA, DAST, SCR, PTaaS y RE).

Remediación asistida por IA generativa

Utilizamos inteligencia artificial generativa para ofrecerte opciones de remediación personalizadas para vulnerabilidades específicas de tu código.

Apoyo continuo de expertos

Nuestros pentesters pueden ayudar a tus equipos de desarrollo y seguridad a resolver sus dudas con respecto a las vulnerabilidades más complejas.

Seguridad a lo largo de tu SDLC

Nuestros reataques comprueban el éxito de tu remediación, y rompemos el build en tus CI/CD pipelines para evitar despliegues inseguros.

Fluid Attacks no es solo una herramienta de SCA

Descubre nuestro Hacking Continuo y entiende por qué es clave para desarrollar software seguro sin afectar tu velocidad DevOps.

Enfoque integral de pruebas

Combinamos múltiples técnicas de pruebas de seguridad en una única solución (SAST, AI SAST, SCA, DAST, SCR, PTaaS y RE).

Remediación asistida por IA generativa

Utilizamos inteligencia artificial generativa para ofrecerte opciones de remediación personalizadas para vulnerabilidades específicas de tu código.

Apoyo continuo de expertos

Nuestros pentesters pueden ayudar a tus equipos de desarrollo y seguridad a resolver sus dudas con respecto a las vulnerabilidades más complejas.

Seguridad a lo largo de tu SDLC

Nuestros reataques comprueban el éxito de tu remediación, y rompemos el build en tus CI/CD pipelines para evitar despliegues inseguros.

Fluid Attacks no es solo una herramienta de SCA

Descubre nuestro Hacking Continuo y entiende por qué es clave para desarrollar software seguro sin afectar tu velocidad DevOps.

Enfoque integral de pruebas

Combinamos múltiples técnicas de pruebas de seguridad en una única solución (SAST, AI SAST, SCA, DAST, SCR, PTaaS y RE).

Remediación asistida por IA generativa

Utilizamos inteligencia artificial generativa para ofrecerte opciones de remediación personalizadas para vulnerabilidades específicas de tu código.

Apoyo continuo de expertos

Nuestros pentesters pueden ayudar a tus equipos de desarrollo y seguridad a resolver sus dudas con respecto a las vulnerabilidades más complejas.

Seguridad a lo largo de tu SDLC

Nuestros reataques comprueban el éxito de tu remediación, y rompemos el build en tus CI/CD pipelines para evitar despliegues inseguros.

Cumplimiento

Revisamos que tu tecnología cumpla con un extenso conjunto de requisitos de seguridad basados en estándares internacionales.

¿Deseas aprender más acerca del análisis de composición de software?

Lee nuestros artículos relacionados con esta técnica de evaluación.

SCA es una pieza crucial de la solución de Fluid Attacks

Ofrecemos una solución integral que combina nuestra IA, herramientas automatizadas y pentesters para ayudarte a mejorar continuamente tu postura de ciberseguridad.

Las soluciones de Fluid Attacks permiten a las organizaciones identificar, priorizar y remediar vulnerabilidades en su software a lo largo del SDLC. Con el apoyo de la IA, herramientas automatizadas y pentesters, Fluid Attacks acelera la mitigación de la exposición al riesgo de las empresas y fortalece su postura de ciberseguridad.

Suscríbete a nuestro boletín

Mantente al día sobre nuestros próximos eventos y los últimos blog posts, advisories y otros recursos interesantes.

© 2026 Fluid Attacks. We hack your software.

Las soluciones de Fluid Attacks permiten a las organizaciones identificar, priorizar y remediar vulnerabilidades en su software a lo largo del SDLC. Con el apoyo de la IA, herramientas automatizadas y pentesters, Fluid Attacks acelera la mitigación de la exposición al riesgo de las empresas y fortalece su postura de ciberseguridad.

Suscríbete a nuestro boletín

Mantente al día sobre nuestros próximos eventos y los últimos blog posts, advisories y otros recursos interesantes.

Mantente al día sobre nuestros próximos eventos y los últimos blog posts, advisories y otros recursos interesantes.

© 2026 Fluid Attacks. We hack your software.

Las soluciones de Fluid Attacks permiten a las organizaciones identificar, priorizar y remediar vulnerabilidades en su software a lo largo del SDLC. Con el apoyo de la IA, herramientas automatizadas y pentesters, Fluid Attacks acelera la mitigación de la exposición al riesgo de las empresas y fortalece su postura de ciberseguridad.

Suscríbete a nuestro boletín

Mantente al día sobre nuestros próximos eventos y los últimos blog posts, advisories y otros recursos interesantes.

Mantente al día sobre nuestros próximos eventos y los últimos blog posts, advisories y otros recursos interesantes.

© 2026 Fluid Attacks. We hack your software.

¡Nos vemos en RSA Conference™ 2026 en el booth N-4614! Agenda una demo on-site.

¡Nos vemos en RSA Conference™ 2026 en el booth N-4614! Agenda una demo on-site.

¡Nos vemos en RSA Conference™ 2026 en el booth N-4614! Agenda una demo on-site.