Pentesting como servicio (PTaaS)

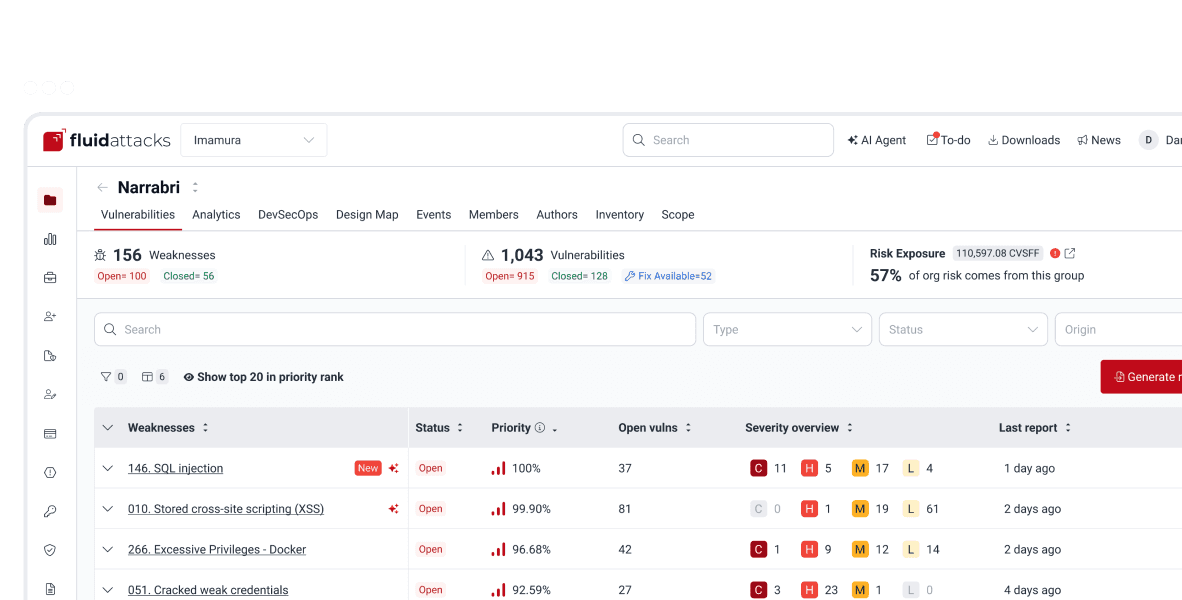

Obtén evidencia de vulnerabilidades explotables en tu software

Pruebas exhaustivas y continuas por parte de nuestros pentesters

Descubrimiento de vulnerabilidades conocidas y de día cero en tu software

Evaluación de riesgos muy cercana al panorama real de amenazas

Compañías que se benefician del PTaaS de Fluid Attacks

Por qué tu compañía debería escoger el pentesting como servicio (PTaaS) de Fluid Attacks

Por qué tu compañía debería escoger el pentesting como servicio (PTaaS) de Fluid Attacks

Proveedor de servicios de pentesting aprobado por CREST

CREST validó que Fluid Attacks tiene la experiencia, las metodologías y el conocimiento suficientes para realizar pruebas de penetración como servicio (PTaaS) de manera integral y confiable.

Pentesting real y más allá de lo tradicional

Evaluaciones por parte de un equipo altamente certificado

Tasas mínimas de falsos positivos y falsos negativos

Evidencia visual de la explotación de vulnerabilidades

Proveedor de servicios de pentesting aprobado por CREST

CREST validó que Fluid Attacks tiene la experiencia, las metodologías y el conocimiento suficientes para realizar pruebas de penetración como servicio (PTaaS) de manera integral y confiable.

Pentesting real y más allá de lo tradicional

Evaluaciones por parte de un equipo altamente certificado

Tasas mínimas de falsos positivos y falsos negativos

Evidencia visual de la explotación de vulnerabilidades

Fluid Attacks no es solo un proveedor de PTaaS

Descubre nuestro Hacking Continuo y entiende por qué es clave para desarrollar software seguro sin afectar tu velocidad DevOps.

Enfoque integral de pruebas

Combinamos múltiples técnicas de pruebas de seguridad en una única solución (SAST, AI SAST, SCA, DAST, SCR, PTaaS y RE).

Remediación asistida por IA generativa

Utilizamos inteligencia artificial generativa para ofrecerte opciones de remediación personalizadas para vulnerabilidades específicas de tu código.

Apoyo continuo de expertos

Nuestros pentesters pueden ayudar a tus equipos de desarrollo y seguridad a resolver sus dudas con respecto a las vulnerabilidades más complejas.

Seguridad a lo largo de tu SDLC

Nuestros reataques comprueban el éxito de tu remediación, y rompemos el build en tus CI/CD pipelines para evitar despliegues inseguros.

Fluid Attacks no es solo un proveedor de PTaaS

Descubre nuestro Hacking Continuo y entiende por qué es clave para desarrollar software seguro sin afectar tu velocidad DevOps.

Enfoque integral de pruebas

Combinamos múltiples técnicas de pruebas de seguridad en una única solución (SAST, AI SAST, SCA, DAST, SCR, PTaaS y RE).

Remediación asistida por IA generativa

Utilizamos inteligencia artificial generativa para ofrecerte opciones de remediación personalizadas para vulnerabilidades específicas de tu código.

Apoyo continuo de expertos

Nuestros pentesters pueden ayudar a tus equipos de desarrollo y seguridad a resolver sus dudas con respecto a las vulnerabilidades más complejas.

Seguridad a lo largo de tu SDLC

Nuestros reataques comprueban el éxito de tu remediación, y rompemos el build en tus CI/CD pipelines para evitar despliegues inseguros.

Fluid Attacks no es solo un proveedor de PTaaS

Descubre nuestro Hacking Continuo y entiende por qué es clave para desarrollar software seguro sin afectar tu velocidad DevOps.

Enfoque integral de pruebas

Combinamos múltiples técnicas de pruebas de seguridad en una única solución (SAST, AI SAST, SCA, DAST, SCR, PTaaS y RE).

Remediación asistida por IA generativa

Utilizamos inteligencia artificial generativa para ofrecerte opciones de remediación personalizadas para vulnerabilidades específicas de tu código.

Apoyo continuo de expertos

Nuestros pentesters pueden ayudar a tus equipos de desarrollo y seguridad a resolver sus dudas con respecto a las vulnerabilidades más complejas.

Seguridad a lo largo de tu SDLC

Nuestros reataques comprueban el éxito de tu remediación, y rompemos el build en tus CI/CD pipelines para evitar despliegues inseguros.

Cumplimiento

Revisamos que tu tecnología cumpla con un extenso conjunto de requisitos de seguridad basados en estándares internacionales.

¿Deseas aprender más acerca del pentesting como servicio?

Lee nuestros artículos relacionados con esta técnica de evaluación.

PTaaS es una pieza crucial de la solución de Fluid Attacks

Ofrecemos una solución integral que combina nuestra IA, herramientas automatizadas y pentesters para ayudarte a mejorar continuamente tu postura de ciberseguridad.

Las soluciones de Fluid Attacks permiten a las organizaciones identificar, priorizar y remediar vulnerabilidades en su software a lo largo del SDLC. Con el apoyo de la IA, herramientas automatizadas y pentesters, Fluid Attacks acelera la mitigación de la exposición al riesgo de las empresas y fortalece su postura de ciberseguridad.

Suscríbete a nuestro boletín

Mantente al día sobre nuestros próximos eventos y los últimos blog posts, advisories y otros recursos interesantes.

© 2026 Fluid Attacks. We hack your software.

Las soluciones de Fluid Attacks permiten a las organizaciones identificar, priorizar y remediar vulnerabilidades en su software a lo largo del SDLC. Con el apoyo de la IA, herramientas automatizadas y pentesters, Fluid Attacks acelera la mitigación de la exposición al riesgo de las empresas y fortalece su postura de ciberseguridad.

Suscríbete a nuestro boletín

Mantente al día sobre nuestros próximos eventos y los últimos blog posts, advisories y otros recursos interesantes.

Mantente al día sobre nuestros próximos eventos y los últimos blog posts, advisories y otros recursos interesantes.

© 2026 Fluid Attacks. We hack your software.

Las soluciones de Fluid Attacks permiten a las organizaciones identificar, priorizar y remediar vulnerabilidades en su software a lo largo del SDLC. Con el apoyo de la IA, herramientas automatizadas y pentesters, Fluid Attacks acelera la mitigación de la exposición al riesgo de las empresas y fortalece su postura de ciberseguridad.

Suscríbete a nuestro boletín

Mantente al día sobre nuestros próximos eventos y los últimos blog posts, advisories y otros recursos interesantes.

Mantente al día sobre nuestros próximos eventos y los últimos blog posts, advisories y otros recursos interesantes.

© 2026 Fluid Attacks. We hack your software.

¡Nos vemos en RSA Conference™ 2026 en el booth N-4614! Agenda una demo on-site.

¡Nos vemos en RSA Conference™ 2026 en el booth N-4614! Agenda una demo on-site.

¡Nos vemos en RSA Conference™ 2026 en el booth N-4614! Agenda una demo on-site.