Opiniones

Cómo ser top 10 mundial en el Business CTF de HTB

Head of Research

Actualizado

21 ene 2026

5 min

La guerra siempre estuvo ahí, acechando bajo las sombras. El Imperio de Volnaya, una nación forjada en el espionaje y el autoritarismo, puso en marcha su plan maestro: la Operación Blackout, una ofensiva encubierta diseñada para paralizar infraestructuras críticas y hundir a las naciones rivales en una nueva y aterradora época oscura.

Ante la inminente amenaza contra las redes eléctricas y los sistemas financieros globales, el mundo necesitaba una última línea de defensa. Fue así como se convocó al Task Force Phoenix, una élite de hackers con un único propósito: ¡Desmantelar el Imperio de Volnaya de una vez por todas!

En Fluid Attacks escuchamos ese llamado, e inmediatamente nos integramos en el corazón del Task Force Phoenix. Durante 4 días de intensas operaciones, desplegamos nuestros mejores exploits, vulneramos fuertes cifrados y tomamos el control de directorios activos completos. Cuando el humo digital se disipó, nuestro símbolo ondeaba por lo alto: nos consolidamos como el equipo #1 en Latinoamérica y el #9 a nivel mundial. Demostrando que en América Latina podemos llegar al escenario mundial y competir con disciplina, esfuerzo y colaboración.

Este fue el escenario vivido durante el Global Cyber Skills Benchmark, también conocido como el Hack The Box Business CTF de 2025, una de las competencias de ciberseguridad más prestigiosas en el mundo para equipos corporativos.

¿Qué es el HTB Business CTF?

El HTB Business CTF es un capture the flag del estilo Jeopardy-Cloud-Fullpwn: una competencia en la que los participantes compiten en equipos para resolver retos clasificados por categorías y dificultad. Hay retos concretos de hacking web, criptografía, reversing (ingeniería inversa), entre otros; incluyendo categorías importantes como hacking de cloud, que incluye retos en la nube (p. ej. AWS), o fullpwn, donde se debe tomar control completo de un servidor o de un directorio activo (red de computadoras). Este es un CTF Global de Empresas organizado por la plataforma de aprendizaje de ciberseguridad conocida como Hack The Box, y en 2025 englobó 795 equipos corporativos, con hasta un máximo de 30 jugadores por equipo, para un total de 4.549 jugadores, resolviendo retos durante 96 horas continuas de competencia a lo largo de 16 categorías o áreas de ciberseguridad.

Los premios en juego

Los tres primeros lugares del CTF se llevaron lo equivalente a $50 mil dólares en premios en productos y servicios de Hack The Box. El primer lugar, ocupado por Synacktiv de Francia, ganó lo equivalente a $21.750 dólares, que incluyó un trofeo secreto de HTB, un acceso a BlackSky por 6 meses para los jugadores (laboratorios de Cloud Hacking Para Empresas de HTB) y $100 dólares de swag o merchandising exclusivo para cada jugador. El segundo lugar, ocupado por GMO Cybersecurity de Japón, se ganó lo equivalente a $16.200 dólares: cada jugador se llevó la certificación de pentesting de HTB conocida como la CPTS y $50 dólares de swag. El tercer lugar, Downscope de EE. UU., se llevó lo equivalente a $12.050 dólares: acceso a los laboratorios dedicados de HTB por 6 meses y $25 de swag para cada jugador.

Cómo armamos nuestro equipo

Para seleccionar el equipo que iba a representar a Fluid Attacks en 2025, primero se definieron una serie de reglas o condiciones:

Una dedicación obligatoria desde el viernes 23 de mayo hasta el martes 27 de mayo, mínimamente desde las 8 a. m. hasta las 12 m., y desde la 1 hasta las 9 p. m.

Cumplir con las reglas del evento y participar con honestidad.

Hacer uso de la marca de Fluid Attacks en todos los espacios posibles.

Hacer un registro de las horas dedicadas a la competencia de forma automática con un software.

Mantener una comunicación constante con el equipo.

Por supuesto, además de reglas había beneficios:

6 días de descanso remunerado para todos los integrantes del equipo

Acceso total a recursos que la compañía pudiera proveer: computadores, licencias, AWS, entre otros

Un presupuesto establecido para comidas durante los días del evento

Un espacio de coworking para los miembros del equipo

Con las reglas y los beneficios establecidos, se envió una invitación a todo el equipo de hacking de la compañía, en donde se solicitó indicar las 5 categorías más fuertes ordenadas que el jugador podía desempeñar. De acuerdo a esto, 2 coordinadores escogieron el equipo con base en criterios como certificaciones, experiencia en hacking y métricas internas, y asignaron a cada participante 1 o 2 categorías. Luego, se compartieron las asignaciones, se hicieron ajustes y se construyó un equipo de 14 jugadores cubriendo todas las categorías conocidas de la competencia. Este equipo, en cifras, contó con 41 certificaciones únicas de hacking, 6 certificaciones en promedio por persona; 521 meses de experiencia en total del equipo (solamente en Fluid Attacks), 35 meses de experiencia en promedio por persona; 25 CVEs reportados en total, 2 CVEs en promedio por persona; 41 machines de HTB resueltas en promedio por persona y 26 challenges de HTB resueltos en promedio por persona.

Nuestra trayectoria en la competencia

Si bien esta no fue la primera vez que competimos en un Business CTF de HTB, sí fue la primera ocasión en que lo hacemos de forma estructurada y organizada. En 2021, la primera edición de la competencia, obtuvimos el puesto #80 a nivel mundial, en 2024 mejoramos 45 posiciones al obtener el puesto #35 a nivel mundial, y en 2025 mejoramos 26 posiciones al terminar de #9 en el mundo. Esto, luego de competir con la mitad de los jugadores permitidos en contraste con los equipos del top 5 (cada equipo con casi 30 jugadores), y dedicando 754 horas de tiempo entre todo el equipo, con un promedio de 47 horas de tiempo (automático) por jugador.

Los retos que conquistamos

De los 66 retos de la competencia logramos completar 59 de ellos. Con ataques que van desde vulnerabilidades blind en hacking web mezcladas con cross-site scripting (XSS), hasta desofuscación de firmware e ingeniería inversa de máquinas virtuales en la categoría Reversing; desde análisis de rootkits de memoria en Forensics, hasta análisis de tráfico USB en Hardware; y desde escapes de Docker con concatenación de CVEs en FullPwn, hasta undergassing attacks en Blockchain. Todos los retos de la competencia y sus respectivas soluciones se encuentran disponibles entre los writeups oficiales de HTB.

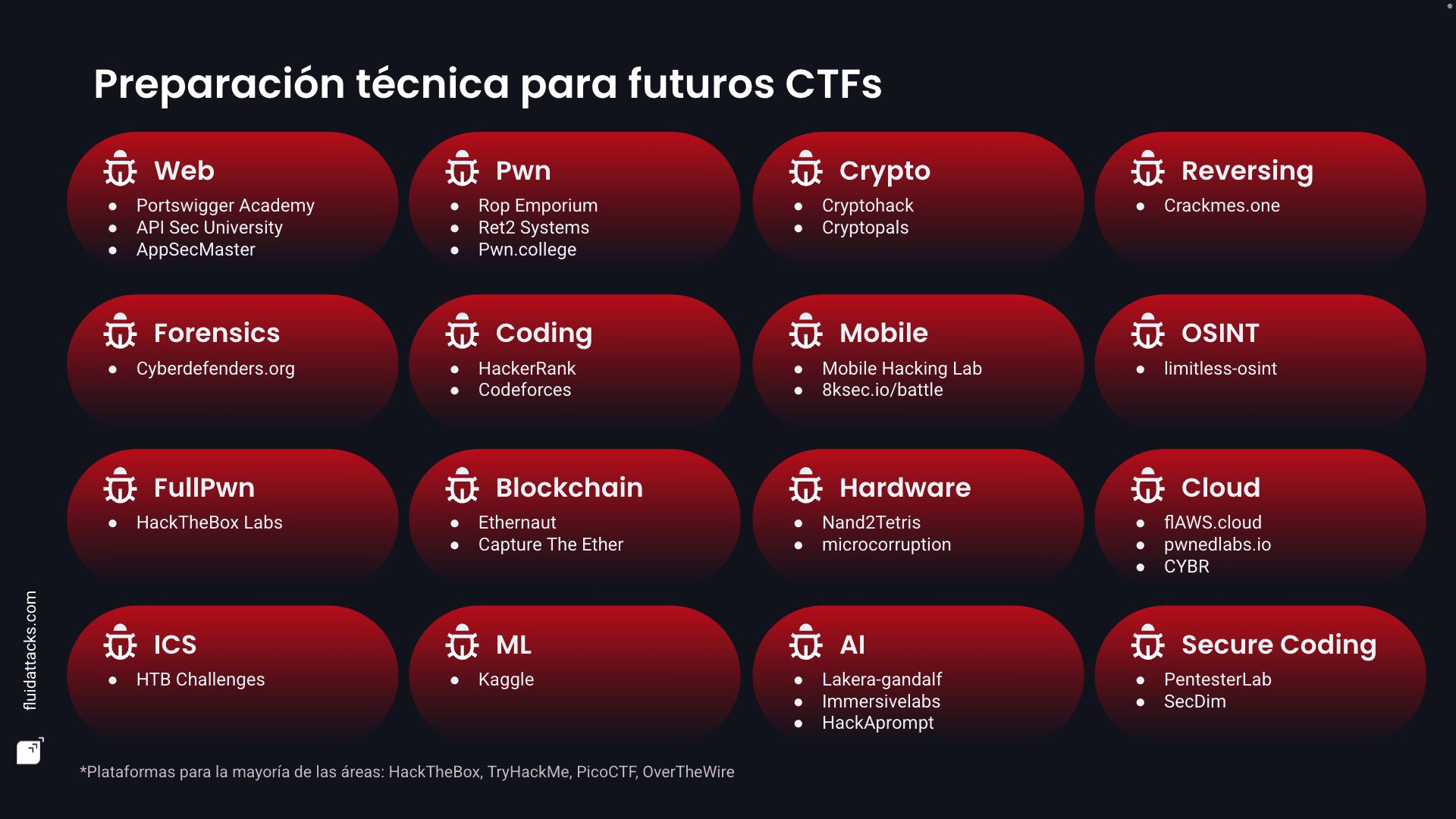

Plataformas para entrenar

En este proceso de prepararnos para esta y la siguiente competencia, recopilamos una serie de plataformas que pueden servir como preparación técnica para futuros CTF:

Las claves de nuestro éxito

Aún así, más allá de la preparación técnica, las claves de nuestro éxito fueron las siguientes:

Dedicación completa durante los 4 días de competencia al CTF: dejamos a un lado responsabilidades del trabajo e incluso cuestiones personales para sumergirnos completamente.

Colaboración efectiva del equipo: si bien cada jugador tiene su especialidad y fortalezas, nos dimos cuenta de que juntos somos capaces de más.

Gestión del descanso: descansar fue tan necesario como enfocarnos.

Y por supuesto recordar que el CTF también es un juego, lo importante es disfrutarlo y competir.

No solo se trata de lo técnico. Los soft skills que destacamos para obtener el éxito fueron el trabajo en equipo, la humildad y la comunicación efectiva. Y en este sentido, también reconocemos que tenemos varias cosas por mejorar a futuro.

Lo que mejoraremos

Entrenamiento periódico, participando en CTFs constantemente como equipo

Preparación con tiempo, enviando la invitación para conformar el equipo con mayor anticipación

Entrenamiento por categorías, continuando la preparación individual en las respectivas áreas de especialización

Invitación abierta, permitiendo integrar a todas las personas que quieran asumir el reto, sin limitarlo solo al equipo de hacking

Informar de los retos intentados, sea utilizando la misma plataforma de HTB o lo que haya disponible, para facilitar la sincronización del equipo

Estudiar writeups anteriores como una forma de entrenamiento

Contar con 2 jugadores por categoría y 2 jugadores transversales, reforzando la solución de los retos concretos y teniendo dinamismo con la ayuda en los retos más difíciles

Optimizar la presencialidad, fomentando la sincronización del equipo, en los casos en que es posible, sea con un espacio de coworking, un AirBnB o un hotel.

Rumbo a la próxima batalla

Aunque la operación Blackout ya fue neutralizada y el Task Force Phoenix cumplió su misión, las guerras en el ciberespacio nunca terminan realmente. Nuevas amenazas emergerán, nuevos imperios intentarán apagar las luces, y cuando ese momento llegue, estaremos listos. Más preparados, más sincronizados, más organizados.

Porque en Latinoamérica no solo respondemos al llamado: lo anticipamos.

Nos vemos en el próximo CTF.

Empieza ya con el PTaaS de Fluid Attacks

Suscríbete a nuestro boletín

Mantente al día sobre nuestros próximos eventos y los últimos blog posts, advisories y otros recursos interesantes.

Otros posts