Capture the flag (CTF)

¿Te acuerdas de jugar a capturar la bandera de niño? Dos equipos, un campo abierto y la adrenalina de infiltrarte en territorio enemigo para llevarte la bandera. La ciberseguridad tomó prestado ese concepto y lo convirtió en una de las formas más efectivas de desarrollar habilidades de hacking sin terminar del lado equivocado de la ley.

Qué significa CTF en ciberseguridad

En ciberseguridad, un CTF (capture the flag) es una competencia donde los participantes resuelven desafíos para encontrar cadenas de texto ocultas llamadas "flags". Estas flags están escondidas en programas, sitios web o sistemas intencionalmente vulnerables, y recuperarlas requiere aplicar conocimientos reales de seguridad. Una flag puede verse de forma tan simple como flag{you_found_me} o seguir un formato que definan los organizadores.

Los participantes trabajan solos o en equipos para descubrir la mayor cantidad de flags posible dentro de un tiempo determinado, que puede ir desde unas pocas horas hasta varios días. Los puntos se acumulan según el número de flags capturadas y la dificultad de cada desafío. El individuo o equipo con más puntos al final gana, y a veces se lleva premios en efectivo, reconocimiento, o ambos.

Tipos de competencias CTF

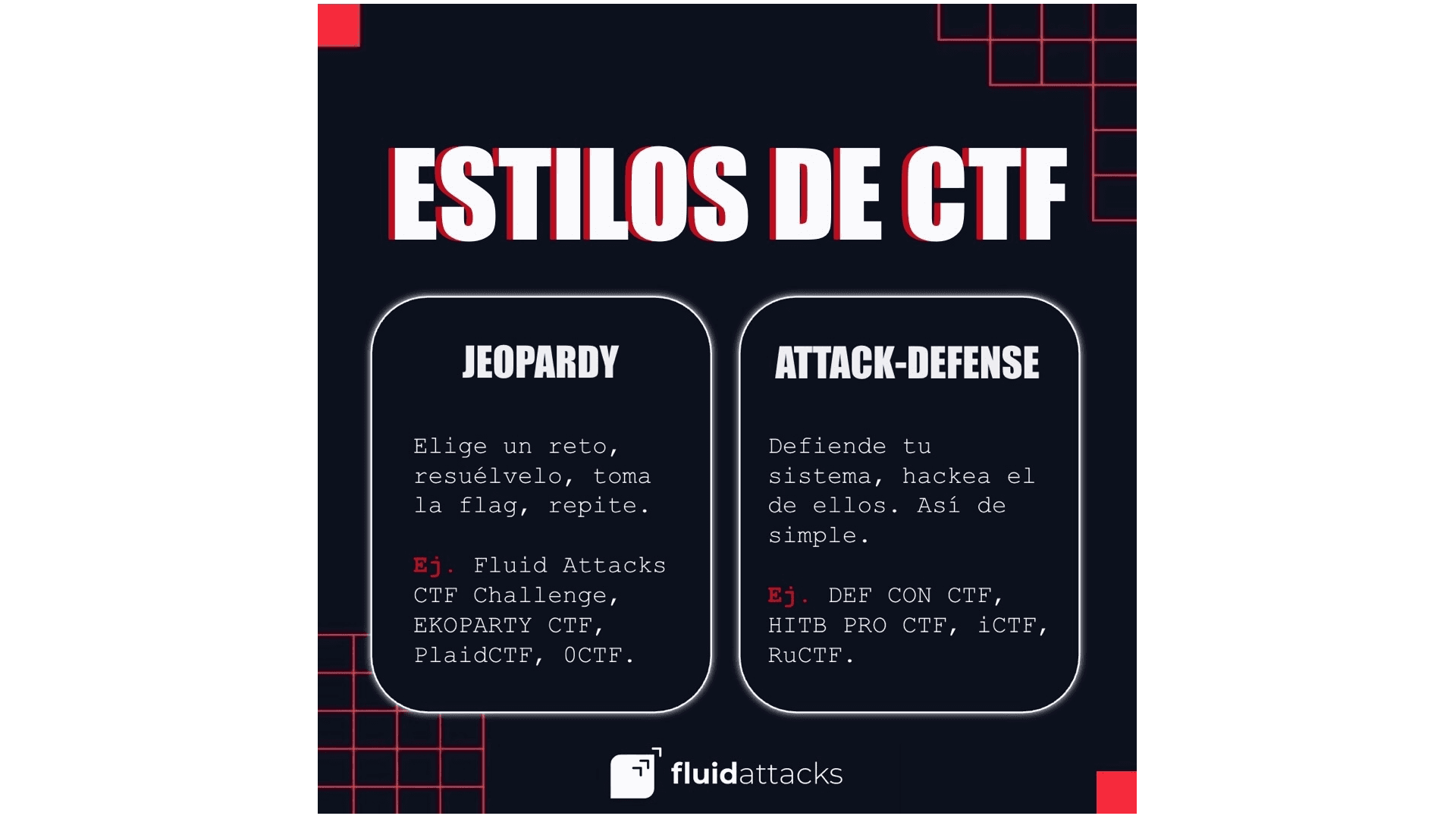

Los CTFs generalmente se dividen en dos categorías principales: estilo Jeopardy y Attack-Defense.

Los CTFs estilo Jeopardy presentan una serie de desafíos en diferentes categorías. Los participantes eligen un desafío, lo resuelven, obtienen la flag y pasan al siguiente. Las categorías típicamente incluyen web, criptografía, ingeniería inversa, análisis forense y esteganografía. Cada desafío tiene un valor en puntos relacionado con su dificultad: entre más difícil el reto, mayor la recompensa. Este formato es común en eventos en línea y funciona bien para principiantes, ya que puedes elegir desafíos que se ajusten a tu nivel. Entre las competencias estilo Jeopardy más conocidas están Google CTF, PlaidCTF (organizado por el Plaid Parliament of Pwning de Carnegie Mellon), HITCON CTF y 0CTF.

Los CTFs de Attack-Defense se parecen más al juego original al aire libre. Cada equipo recibe un sistema vulnerable que debe defender mientras intenta comprometer los sistemas de los equipos contrarios. Ganas puntos tanto por remediar tus propias vulnerabilidades como por explotar las de otros. Este formato exige trabajo en equipo sólido y pensamiento rápido, ya que juegas a la ofensiva y la defensiva al mismo tiempo. Las finales del DEF CON CTF son probablemente el ejemplo más famoso de este estilo, a menudo llamado el "World Series del hacking". RuCTF, organizado por el equipo HackerDom de Rusia, es otra competencia destacada de ataque y defensa.

Algunas competencias combinan ambos estilos, creando un formato mixto que pone a prueba una gama más amplia de habilidades.

Categorías de desafíos que encontrarás

Los CTF challenges cubren un amplio espectro de disciplinas de seguridad. Las tareas de explotación web implican encontrar y aprovechar vulnerabilidades en aplicaciones web, desde inyección SQL hasta cross-site scripting. Los desafíos de criptografía requieren descifrar códigos o analizar algoritmos de cifrado. La categoría ingeniería inversa te presenta binarios que necesitas diseccionar para entender cómo funcionan. Los desafíos forenses pueden darte un volcado de memoria o un archivo de captura de red y pedirte que extraigas datos ocultos. En esteganografía se esconden flags dentro de imágenes, archivos de audio u otros medios.

Esta variedad es intencional, pues el trabajo de quienes estamos en seguridad en el mundo real rara vez encaja en una sola categoría, y los CTFs reflejan esa realidad.

Por qué importan los CTFs

Más allá de la emoción de la competición, los CTFs sirven como campo de entrenamiento práctico. Te permiten aplicar conocimientos teóricos a escenarios reales en un entorno controlado y legalmente. Muchos profesionales de seguridad atribuyen a los CTFs el haber acelerado su aprendizaje mucho más allá de lo que los libros y cursos por sí solos podrían lograr.

Los CTFs también funcionan como puntos de encuentro para hacer contactos. Conoces personas que comparten tus intereses, aprendes de cómo otros abordan los problemas y a veces captas la atención de reclutadores. Varias empresas tecnológicas importantes y firmas de seguridad buscan activamente talento en eventos CTF destacados; o sea, un buen desempeño puede abrirte puertas.

Para estudiantes y personas en transición de carrera, los CTFs ofrecen una forma de construir experiencia demostrable. Obtener buenos resultados en competencias reconocidas les indica a los empleadores que realmente puedes hacer el trabajo, no solo hablar sobre la teoría.

Dónde encontrar CTFs

CTFtime rastrea eventos CTF en todo el mundo, listando próximas competencias junto con sus formatos, fechas y enlaces de registro. El sitio también asigna una métrica de "peso" (weight) a cada evento, reflejando su dificultad en una escala de 0 a 100. Un peso más alto significa un desafío más difícil y una competencia más fuerte; si apenas estás empezando, filtrar por eventos de menor peso puede ayudarte a encontrar competencias que se ajusten a tu nivel actual sin aventarte a lo más difícil de entrada.

Conferencias de las más importantes como DEF CON y BSides organizan CTFs destacados que atraen participantes de todo el mundo. Equipos académicos, empresas de seguridad y agencias gubernamentales también organizan sus propios eventos durante todo el año.

Si buscas CTF en América Latina, considera participar en Ekoparty (Argentina), JCUN y DragonJARCON (Colombia), PWNEDCR (Costa Rica), 8.8 (varios países) y, por supuesto, el CTF Challenge de Fluid Attacks (varios países).

Para quienes recién comienzan, plataformas como PicoCTF, TryHackMe y Hack The Box ofrecen desafíos amigables para principiantes que puedes abordar a tu propio ritmo. Recomendamos usar estas plataformas también para entrenar y, de hecho, en nuestro post "Cómo ser top 10 mundial en el Business CTF de HTB" puedes ver nuestra lista extendida con opciones por categorías.

También armamos una publicación sobre el top 10 de competencias CTF internacionales hace un tiempo. Honestamente ya le hace falta una actualización, así que espera un nuevo ranking próximamente.

Fluid Attacks CTF Challenge

Nosotros mismos hemos participado en buena cantidad de CTFs a lo largo de los años, y ahora organizamos el propio. El más reciente, Fluid Attacks' CTF - Reto LATAM, duró 24 horas e invitó a profesionales de seguridad, pentesters, red teamers, estudiantes y entusiastas a poner a prueba sus habilidades con una serie de desafíos inspirados en el mundo real.

Los participantes descubrieron y explotaron vulnerabilidades para obtener flags, las enviaron a través de la plataforma y vieron cómo su puntuación subía en la tabla de posiciones. La competencia premió al ganador con USD 1.000 y experiencia invaluable.

Ya sea que busques perfeccionar habilidades existentes o retarte en un territorio desconocido, los CTFs te ofrecen un camino. Encuentra un evento que se ajuste a tu nivel, arma un equipo o apúntate en solitario, y empieza a capturar flags.