Revisão de código seguro (SCR)

Aplique boas práticas desde a primeira linha de código

Revisão manual contínua do trabalho da sua equipe de desenvolvimento

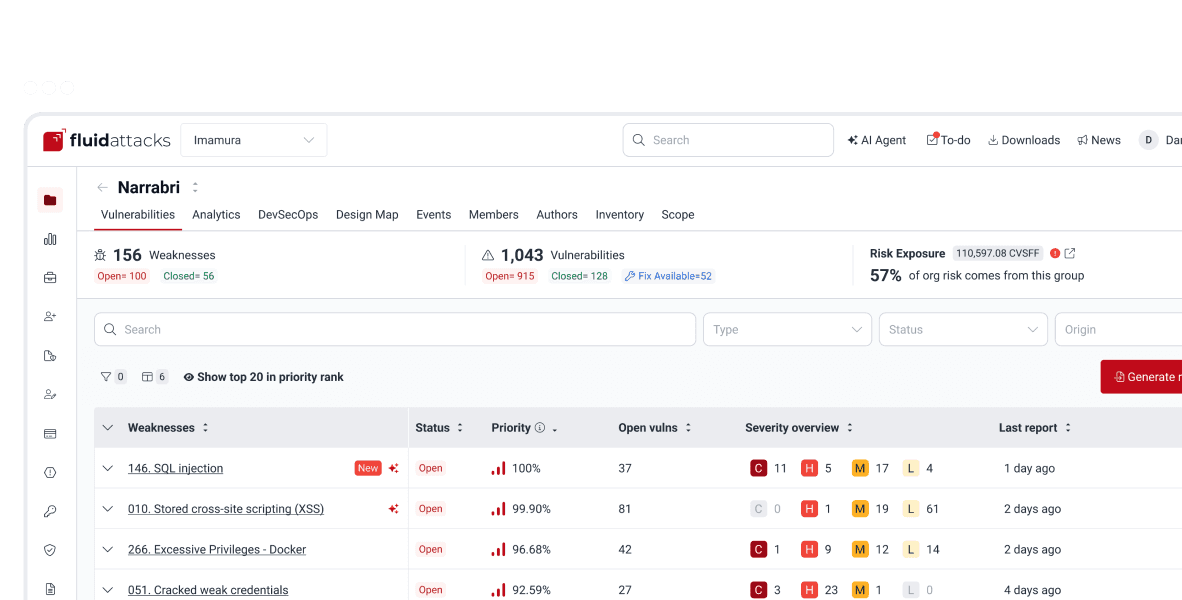

Detecção de vulnerabilidades conhecidas e de dia zero em seu código

Relatórios de exposição ao risco desde o início e ao longo do seu SDLC

Empresas que se beneficiam da SCR da Fluid Attacks

Por que sua empresa deveria escolher a revisão de código seguro (SCR) da Fluid Attacks

Por que sua empresa deveria escolher a revisão de código seguro (SCR) da Fluid Attacks

Mais do que testes de aplicações estáticos automatizados

Nossos pentesters complementam o escaneamento de vulnerabilidades da nossa ferramenta SAST certificada para identificar problemas de segurança que geralmente representam a maior exposição a riscos.

Taxas mínimas de falsos positivos e falsos negativos

Revisão de código-fonte baseada em múltiplos padrões

Gerenciamento de vulnerabilidades também a partir de IDEs

Mais do que testes de aplicações estáticos automatizados

Nossos pentesters complementam o escaneamento de vulnerabilidades da nossa ferramenta SAST certificada para identificar problemas de segurança que geralmente representam a maior exposição a riscos.

Taxas mínimas de falsos positivos e falsos negativos

Revisão de código-fonte baseada em múltiplos padrões

Gerenciamento de vulnerabilidades também a partir de IDEs

Fluid Attacks não é apenas um provedor de SCR

Descubra nosso Hacking Contínuo e entenda por que ele é fundamental para desenvolver software seguro sem afetar sua velocidade DevOps.

Abordagem integral de testes

Combinamos várias técnicas de teste de segurança em uma única solução (SAST, AI SAST, SCA, DAST, SCR, PTaaS e RE).

Remediação assistida por IA generativa

Usamos inteligência artificial generativa para oferecer opções de remediação personalizadas para vulnerabilidades específicas do seu código.

Apoio contínuo de especialistas

Nossos pentesters podem ajudar suas equipes de desenvolvimento e segurança a resolver dúvidas sobre as vulnerabilidades mais complexas.

Segurança em todo o seu SDLC

Nossos reataques verificam o sucesso de sua remediação, e quebramos o build em suas pipelines de CI/CD para evitar implementações inseguras.

Fluid Attacks não é apenas um provedor de SCR

Descubra nosso Hacking Contínuo e entenda por que ele é fundamental para desenvolver software seguro sem afetar sua velocidade DevOps.

Abordagem integral de testes

Combinamos várias técnicas de teste de segurança em uma única solução (SAST, AI SAST, SCA, DAST, SCR, PTaaS e RE).

Remediação assistida por IA generativa

Usamos inteligência artificial generativa para oferecer opções de remediação personalizadas para vulnerabilidades específicas do seu código.

Apoio contínuo de especialistas

Nossos pentesters podem ajudar suas equipes de desenvolvimento e segurança a resolver dúvidas sobre as vulnerabilidades mais complexas.

Segurança em todo o seu SDLC

Nossos reataques verificam o sucesso de sua remediação, e quebramos o build em suas pipelines de CI/CD para evitar implementações inseguras.

Fluid Attacks não é apenas um provedor de SCR

Descubra nosso Hacking Contínuo e entenda por que ele é fundamental para desenvolver software seguro sem afetar sua velocidade DevOps.

Abordagem integral de testes

Combinamos várias técnicas de teste de segurança em uma única solução (SAST, AI SAST, SCA, DAST, SCR, PTaaS e RE).

Remediação assistida por IA generativa

Usamos inteligência artificial generativa para oferecer opções de remediação personalizadas para vulnerabilidades específicas do seu código.

Apoio contínuo de especialistas

Nossos pentesters podem ajudar suas equipes de desenvolvimento e segurança a resolver dúvidas sobre as vulnerabilidades mais complexas.

Segurança em todo o seu SDLC

Nossos reataques verificam o sucesso de sua remediação, e quebramos o build em suas pipelines de CI/CD para evitar implementações inseguras.

Conformidade

Verificamos se sua tecnologia cumpre um extenso conjunto de requisitos de segurança baseados em padrões internacionais.

Deseja saber mais sobre a revisão de código seguro?

Leia nossos artigos relacionados com esta técnica de avaliação.

A revisão de código seguro é uma peça crucial da solução da Fluid Attacks

Oferecemos uma solução integral que combina nossa IA, ferramentas automatizadas e pentesters para ajudar sua empresa a melhorar continuamente sua postura de cibersegurança.

As soluções da Fluid Attacks permitem que as organizações identifiquem, priorizem e corrijam vulnerabilidades em seus softwares ao longo do SDLC. Com o apoio de IA, ferramentas automatizadas e pentesters, a Fluid Attacks acelera a mitigação da exposição ao risco das empresas e fortalece sua postura de cibersegurança.

Assine nossa newsletter

Mantenha-se atualizado sobre nossos próximos eventos e os últimos posts do blog, advisories e outros recursos interessantes.

© 2026 Fluid Attacks. We hack your software.

As soluções da Fluid Attacks permitem que as organizações identifiquem, priorizem e corrijam vulnerabilidades em seus softwares ao longo do SDLC. Com o apoio de IA, ferramentas automatizadas e pentesters, a Fluid Attacks acelera a mitigação da exposição ao risco das empresas e fortalece sua postura de cibersegurança.

Assine nossa newsletter

Mantenha-se atualizado sobre nossos próximos eventos e os últimos posts do blog, advisories e outros recursos interessantes.

Mantenha-se atualizado sobre nossos próximos eventos e os últimos posts do blog, advisories e outros recursos interessantes.

© 2026 Fluid Attacks. We hack your software.

As soluções da Fluid Attacks permitem que as organizações identifiquem, priorizem e corrijam vulnerabilidades em seus softwares ao longo do SDLC. Com o apoio de IA, ferramentas automatizadas e pentesters, a Fluid Attacks acelera a mitigação da exposição ao risco das empresas e fortalece sua postura de cibersegurança.

Assine nossa newsletter

Mantenha-se atualizado sobre nossos próximos eventos e os últimos posts do blog, advisories e outros recursos interessantes.

Mantenha-se atualizado sobre nossos próximos eventos e os últimos posts do blog, advisories e outros recursos interessantes.

© 2026 Fluid Attacks. We hack your software.

Nos vemos na RSA Conference™ 2026, no estande N-4614! Agende uma demo no local.

Nos vemos na RSA Conference™ 2026, no estande N-4614! Agende uma demo no local.

Nos vemos na RSA Conference™ 2026, no estande N-4614! Agende uma demo no local.