Segurança da cadeia de suprimentos de software (SSCS)

Proteja até o mais remoto de seus componentes de software

Geração de listas de materiais de software (SBOM) exaustivas

Monitoramento atualizado do estado de todas as dependências de software

Redução da exposição ao risco em componentes de software de terceiros

Empresas que se beneficiam da solução de segurança da cadeia de suprimentos de software da Fluid Attacks

Por que sua empresa deveria escolher a solução de SSCS da Fluid Attacks

Por que sua empresa deveria escolher a solução de SSCS da Fluid Attacks

SBOMs abrangentes, oportunos e práticos

Fornecemos inventários ou listagens detalhadas dos componentes e dependências que fazem parte das suas aplicações. Além disso, sempre que ocorrem alterações durante o SDLC, atualizações de versão ou novos avisos de segurança, nós atualizamos os SBOMs para você.

SBOMs facilmente acessíveis e disponíveis para download

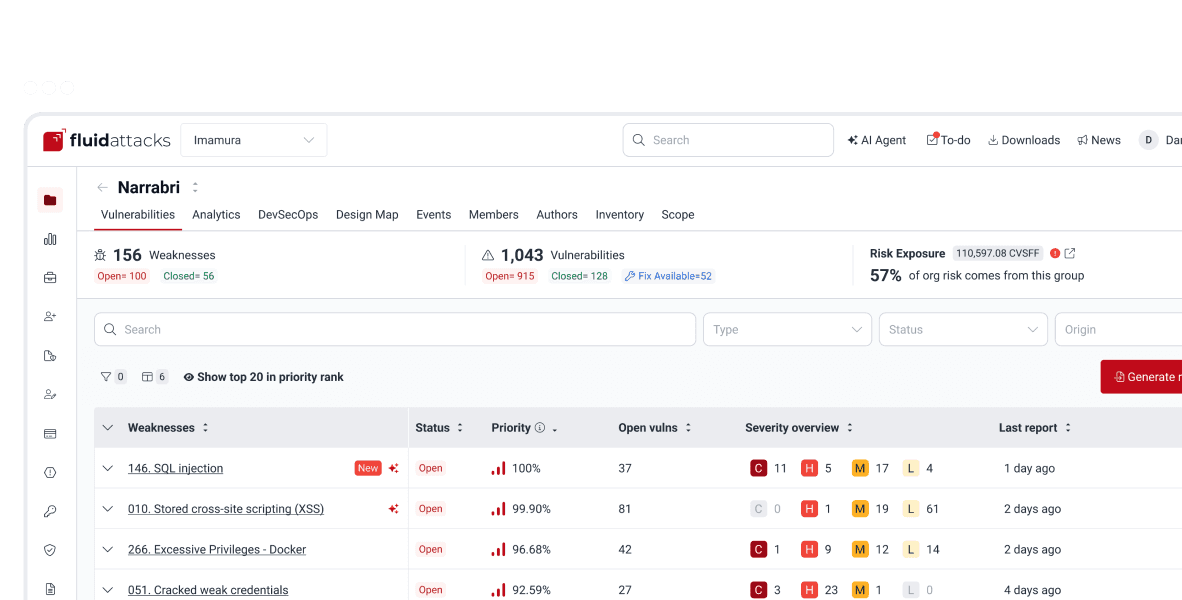

Um lugar para a segurança da cadeia de suprimentos

Gestão de riscos reais nas aplicações

Uma abordagem que vai além de SBOM e SCA

SBOMs abrangentes, oportunos e práticos

Fornecemos inventários ou listagens detalhadas dos componentes e dependências que fazem parte das suas aplicações. Além disso, sempre que ocorrem alterações durante o SDLC, atualizações de versão ou novos avisos de segurança, nós atualizamos os SBOMs para você.

SBOMs facilmente acessíveis e disponíveis para download

Um lugar para a segurança da cadeia de suprimentos

Gestão de riscos reais nas aplicações

Uma abordagem que vai além de SBOM e SCA

Fluid Attacks não é apenas uma solução de segurança da cadeia de suprimentos de software

Descubra nosso Hacking Contínuo e entenda por que ele é fundamental para desenvolver software seguro sem afetar sua velocidade DevOps.

Abordagem integral de testes

Combinamos várias técnicas de teste de segurança em uma única solução (SAST, AI SAST, SCA, DAST, SCR, PTaaS e RE).

Remediação assistida por IA generativa

Usamos inteligência artificial generativa para oferecer opções de remediação personalizadas para vulnerabilidades específicas do seu código.

Apoio contínuo de especialistas

Nossos pentesters podem ajudar suas equipes de desenvolvimento e segurança a resolver dúvidas sobre as vulnerabilidades mais complexas.

Segurança em todo o seu SDLC

Nossos reataques verificam o sucesso de sua remediação, e quebramos o build em suas pipelines de CI/CD para evitar implementações inseguras.

Fluid Attacks não é apenas uma solução de segurança da cadeia de suprimentos de software

Descubra nosso Hacking Contínuo e entenda por que ele é fundamental para desenvolver software seguro sem afetar sua velocidade DevOps.

Abordagem integral de testes

Combinamos várias técnicas de teste de segurança em uma única solução (SAST, AI SAST, SCA, DAST, SCR, PTaaS e RE).

Remediação assistida por IA generativa

Usamos inteligência artificial generativa para oferecer opções de remediação personalizadas para vulnerabilidades específicas do seu código.

Apoio contínuo de especialistas

Nossos pentesters podem ajudar suas equipes de desenvolvimento e segurança a resolver dúvidas sobre as vulnerabilidades mais complexas.

Segurança em todo o seu SDLC

Nossos reataques verificam o sucesso de sua remediação, e quebramos o build em suas pipelines de CI/CD para evitar implementações inseguras.

Fluid Attacks não é apenas uma solução de segurança da cadeia de suprimentos de software

Descubra nosso Hacking Contínuo e entenda por que ele é fundamental para desenvolver software seguro sem afetar sua velocidade DevOps.

Abordagem integral de testes

Combinamos várias técnicas de teste de segurança em uma única solução (SAST, AI SAST, SCA, DAST, SCR, PTaaS e RE).

Remediação assistida por IA generativa

Usamos inteligência artificial generativa para oferecer opções de remediação personalizadas para vulnerabilidades específicas do seu código.

Apoio contínuo de especialistas

Nossos pentesters podem ajudar suas equipes de desenvolvimento e segurança a resolver dúvidas sobre as vulnerabilidades mais complexas.

Segurança em todo o seu SDLC

Nossos reataques verificam o sucesso de sua remediação, e quebramos o build em suas pipelines de CI/CD para evitar implementações inseguras.

Perguntas frequentes

O que é uma cadeia de suprimentos de software?

O que são ataques à cadeia de suprimentos?

O que é segurança da cadeia de suprimentos de software (SSCS)?

O que é uma lista de materiais de software (SBOM)?

O que é a análise de composição de software (SCA)?

Deseja saber mais sobre a segurança da cadeia de suprimentos de software?

Leia nossos artigos relacionados com esta solução.

SSCS é uma peça crucial da solução da Fluid Attacks

Oferecemos uma solução integral que combina nossa IA, ferramentas automatizadas e pentesters para ajudar sua empresa a melhorar continuamente sua postura de cibersegurança.

Talvez você tenha interesse no seguinte

As soluções da Fluid Attacks permitem que as organizações identifiquem, priorizem e corrijam vulnerabilidades em seus softwares ao longo do SDLC. Com o apoio de IA, ferramentas automatizadas e pentesters, a Fluid Attacks acelera a mitigação da exposição ao risco das empresas e fortalece sua postura de cibersegurança.

Assine nossa newsletter

Mantenha-se atualizado sobre nossos próximos eventos e os últimos posts do blog, advisories e outros recursos interessantes.

© 2026 Fluid Attacks. We hack your software.

As soluções da Fluid Attacks permitem que as organizações identifiquem, priorizem e corrijam vulnerabilidades em seus softwares ao longo do SDLC. Com o apoio de IA, ferramentas automatizadas e pentesters, a Fluid Attacks acelera a mitigação da exposição ao risco das empresas e fortalece sua postura de cibersegurança.

Assine nossa newsletter

Mantenha-se atualizado sobre nossos próximos eventos e os últimos posts do blog, advisories e outros recursos interessantes.

Mantenha-se atualizado sobre nossos próximos eventos e os últimos posts do blog, advisories e outros recursos interessantes.

© 2026 Fluid Attacks. We hack your software.

As soluções da Fluid Attacks permitem que as organizações identifiquem, priorizem e corrijam vulnerabilidades em seus softwares ao longo do SDLC. Com o apoio de IA, ferramentas automatizadas e pentesters, a Fluid Attacks acelera a mitigação da exposição ao risco das empresas e fortalece sua postura de cibersegurança.

Assine nossa newsletter

Mantenha-se atualizado sobre nossos próximos eventos e os últimos posts do blog, advisories e outros recursos interessantes.

Mantenha-se atualizado sobre nossos próximos eventos e os últimos posts do blog, advisories e outros recursos interessantes.

© 2026 Fluid Attacks. We hack your software.

Nos vemos na RSA Conference™ 2026, no estande N-4614! Agende uma demo no local.

Nos vemos na RSA Conference™ 2026, no estande N-4614! Agende uma demo no local.

Nos vemos na RSA Conference™ 2026, no estande N-4614! Agende uma demo no local.