Filosofía

OWASP Top 10 2025 aumenta su enfoque en la cadena de suministro

Escritor y editor

Actualizado

14 ene 2026

6 min

El Top 10 de OWASP (Open Worldwide Application Security Project) ha sido el documento de concientización por excelencia para desarrolladores y profesionales de seguridad desde su primera publicación. Más que una simple lista, se ha convertido en uno de los documentos de requisitos más citados en seguridad de aplicaciones de software. Organizaciones de todo el mundo lo utilizan como base para pruebas de seguridad, frameworks de cumplimiento como PCI DSS lo referencian, y equipos de seguridad en todas partes estructuran su formación en torno a él.

Cuatro años después de la última actualización, OWASP ha publicado la edición oficial de 2025, que refleja un cambio fundamental en cómo concebimos la seguridad de aplicaciones. El nuevo top deja claro que escribir código seguro no es suficiente. Con riesgos de las cadenas de suministro debutando en el puesto número tres, y configuraciones incorrectas escalando al segundo lugar, las organizaciones deben pensar más allá de su propio código y considerar todo el ecosistema que construye, configura y distribuye su software.

Además, hay una nueva adición a la lista. ¿Quieres saber cuál es? Empecemos.

Los números no mienten (y ahora son más grandes)

La edición de 2025 analizó la impresionante cantidad de 589 Common Weakness Enumerations (CWEs), sobrepasando los de 2021, que fueron aproximadamente 400. Este aumento de casi el 50% refleja la creciente complejidad del software moderno y la expansión de la superficie de ataque que conlleva. Los datos fueron donados por fuentes variadas y se refirieron a más de 2,8 millones de aplicaciones.

La metodología continúa combinando análisis basado en datos con aportes de la comunidad. Dos categorías se añadieron gracias a los votos de profesionales que están en primera línea, metodología que asegura que los riesgos emergentes entren en el top incluso si aún no aparecen en los datos de pruebas automatizadas. Al fin y al cabo, para cuando los investigadores desarrollan metodologías de prueba y las integran en herramientas, pueden haber pasado años.

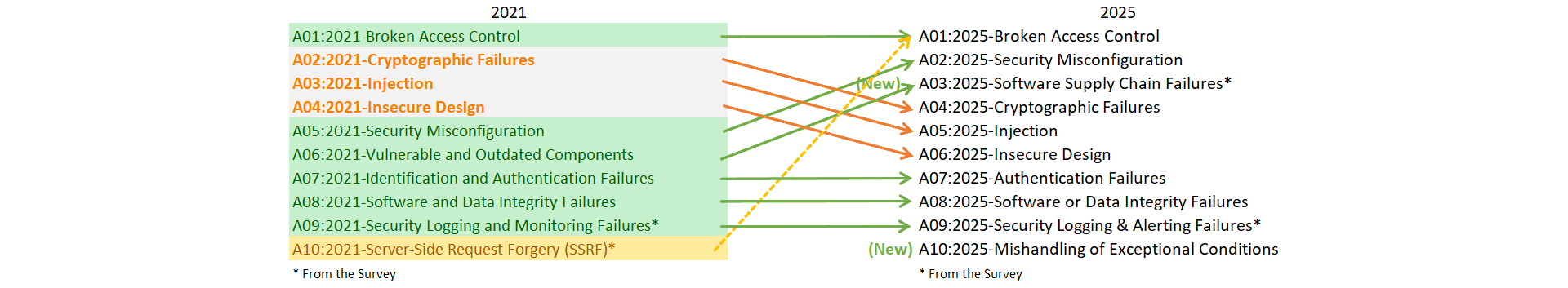

El nuevo orden es el siguiente, donde se pueden ver los elementos votados por la comunidad ("Software Supply Chain Failures" [Fallas de la Cadena de Suministro de Software] y "Security Logging & Alerting Failures" [Fallas en Registro y Alertas de Seguridad]).

Comparación entre OWASP Top 10 2021 y 2025 (tomado de owasp.org)

Los nombres en español de las categorías mostrados en este post no son necesariamente los oficiales. La versión en español del OWASP Top 10 2025 aún no existe.

Control de acceso: Sigue perdido, sigue siendo #1

Pérdida de Control de Acceso mantiene su posición en el primer lugar. En promedio, alrededor del 4% de las aplicaciones evaluadas presentaron una o más de los 40 CWEs en esta categoría. Puede parecer poco, pero considerando la escala del despliegue de software moderno, se traduce en millones de aplicaciones vulnerables.

La novedad aquí es la absorción de Falsificación de Solicitudes del Lado del Servidor (SSRF), que era una categoría independiente y votada por la comunidad en 2021. SSRF se ha incorporado a Pérdida de Control de Acceso porque, en aplicaciones modernas construidas sobre microservicios y APIs en la nube, la línea entre el acceso a nivel de servicio y a nivel de usuario se ha vuelto cada vez más difusa. Una vulnerabilidad SSRF es fundamentalmente una falla de control de acceso, ya que permite a los atacantes realizar solicitudes que no deberían estar autorizados a hacer.

Subieron las configuraciones incorrectas (y mucho)

Configuración de Seguridad Incorrecta dio un salto enorme del quinto lugar en 2021 al segundo en 2025. Esto no debería sorprender a nadie que haya pasado tiempo en entornos cloud modernos. A medida que la ingeniería de software continúa trasladando más comportamiento de las aplicaciones a archivos de configuración, permisos en la nube y plantillas de infraestructura, cada flag mal configurado se convierte en una potencial catástrofe de seguridad.

La categoría ahora abarca 16 CWEs y se encontró en el 3% de las aplicaciones evaluadas. Cubre los sospechosos habituales: cuentas predeterminadas expuestas, servicios innecesarios, permisos inseguros, cabeceras de seguridad faltantes y los siempre populares buckets de almacenamiento en la nube mal configurados que parecen aparecer en los titulares cada semana. La categoría Entidades Externas XML (XXE) permanece consolidada aquí, reconociendo que XXE es fundamentalmente un problema de configuración.

Desconfiar puede ser una virtud

El cambio estructural más significativo en la edición de 2025 es la transformación de Componentes Vulnerables y Desactualizados en Fallas de la Cadena de Suministro de Software. No es solo un cambio de nombre, sino una expansión completa del alcance que reconoce una realidad cada vez más clara: las aplicaciones modernas son ensambles de código externo.

Los ataques que impulsaron este cambio son, por nombrar algunos, SolarWinds en 2020, Codecov en 2021, el secuestro de ua-parser-js en npm ese mismo año, el explosivo debut de Log4j y el backdoor de xz Utils en 2024. Cada incidente demostró que los atacantes no necesitan encontrar vulnerabilidades en tu código cuando pueden simplemente comprometer el código en el que confías.

Esta categoría ahora cubre todo el ecosistema de software: dependencias, sistemas de build e infraestructura de distribución. Obliga a las organizaciones a hacerse preguntas incómodas sobre sus pipelines de CI/CD, la procedencia de los artefactos y si realmente saben quién tiene acceso de escritura a sus repositorios de paquetes.

Bajaron, pero no hay que subestimarlos

Fallas Criptográficas cayó del segundo al cuarto lugar, pero que el descenso no te engañe, porque el cifrado y la gestión de claves inadecuados siguen siendo riesgos críticos. Esta categoría abarca desde el uso de algoritmos obsoletos hasta la filtración de claves criptográficas en logs o mensajes de error.

Inyección bajó dos posiciones hasta el número cinco, abandonando finalmente el top 3. Todavía incluye Secuencia de Comandos en Sitios Cruzados (XSS) y cubre 38 CWEs con el mayor número de CVEs asociados. El descenso refleja el progreso en medidas defensivas como consultas parametrizadas y codificación de outputs, pero la inyección sigue siendo un problema persistente en todas partes en que el código y los datos se mezclen.

Diseño Inseguro bajó al sexto lugar tras ser introducido y considerado de mucha importancia en 2021. Esta categoría impulsa a las organizaciones a pensar en la seguridad mucho antes en el proceso de desarrollo. La buena noticia es que la industria ha logrado mejoras notables en modelado de amenazas y prácticas de diseño seguro. El cambio de posición sugiere que el mensaje está calando.

Mismo lugar, mismos problemas

Fallas de Autenticación se mantiene estable en el séptimo lugar con un ligero cambio de nombre (anteriormente Fallas de Identificación y Autenticación). Los 36 CWEs en esta categoría cubren desde políticas de contraseñas débiles hasta fallas en la gestión de sesiones. La estabilidad sugiere que, aunque la autenticación multifactor y las prácticas de mejores contraseñas han ayudado, el problema persiste.

Fallas en la Integridad de Software o Datos continúa en el octavo lugar, enfocándose en situaciones donde los sistemas confían en código o datos sin verificar su procedencia. Esto incluye actualizaciones sin firmar, plugins no verificados y pipelines de CI/CD que aceptan artefactos sin comprobaciones de integridad. Se distingue de la categoría más amplia de cadena de suministro porque se centra en la verificación de integridad a nivel de artefacto y datos.

Fallas en Registro y Alertas de Seguridad conserva su posición en el noveno lugar con una adición importante a su nombre: alertas. OWASP ahora enfatiza explícitamente que un excelente logging sin alertas tiene un valor mínimo. Puedes tener petabytes de logs bellamente formateados, pero si no se despierta a alguien a las 3 a. m. cuando algo sospechoso sucede, esos logs representan solo almacenamiento costoso.

Esta categoría siempre estará subrepresentada en los datos de pruebas porque no se puede escanear la ausencia de controles de detección de la misma manera que se escanea una inyección SQL. Fue nuevamente votada a su posición por los participantes de la encuesta comunitaria que entienden que sin un registro y unas alertas adecuados, los ataques y las filtraciones simplemente no pueden detectarse a tiempo.

Fallar de forma segura ya es una categoría

"OK, solo queda un lugar. Por fin se hablará de lo que es nuevo en la lista". Efectivamente. La adición completamente nueva a la lista 2025 es Manejo Inadecuado de Condiciones Excepcionales en el número diez. Esta categoría ha estado rondando las puertas del OWASP Top 10 durante varios años, y suficientes datos combinados con el apoyo de la comunidad finalmente la ayudaron a entrar.

La categoría contiene 24 CWEs que se centran en el manejo inadecuado de errores, errores lógicos, failing open y otros escenarios que surgen cuando los sistemas encuentran condiciones inusuales. El problema es básicamente cuando una aplicación (a) no previene que ocurran situaciones inusuales, (b) no las identifica cuando ocurren, o (c) responde mal cuando suceden.

Esto es particularmente insidioso porque los desarrolladores a menudo enfocan las pruebas en los happy paths, es decir, entradas válidas y comportamientos esperados. Pero los atacantes sofisticados viven en los casos límite, explorando qué sucede cuando los sistemas fallan. Cuando una aplicación falla otorgando acceso por defecto en lugar de fallar de forma segura, puede exponer funcionalidad o datos que deberían permanecer protegidos.

La guía de prevención de OWASP es directa: hay que establecer límites en todas partes. Rate limiting, cuotas de recursos y throttling ayudan a prevenir que las condiciones excepcionales ocurran en primer lugar. Cuando los errores suceden, hay que capturarlos donde ocurren en lugar de depender de manejadores de alto nivel tiempo después. Usa validación estricta de entrada, manejo centralizado de errores y, muy importante, diseña sistemas con fallos restrictivos en lugar de permisivos. Si una verificación de seguridad falla inesperadamente, la respuesta debe ser denegar el acceso, no concederlo.

Pruebas del 1 al 10

En Fluid Attacks, ayudamos a las organizaciones a enfrentar estos desafíos de frente mediante pruebas de seguridad continuas que combinan herramientas potenciadas por IA con pentesters humanos expertos. Nuestra solución Hacking Continuo aborda todas las categorías del OWASP Top 10. Esta incluye pruebas de control de acceso que descubren rutas de escalamiento de privilegios, análisis de IaC para detectar configuraciones incorrectas antes del despliegue, SCA que mapea tu árbol de dependencias para buscar riesgos de la cadena de suministro, y todo hasta el manejo de errores en el número 10. Contáctanos para ver cómo podemos ayudarte a adelantarte a las amenazas que más importan.

Empieza ya con la solución de seguridad de aplicaciones de Fluid Attacks

Suscríbete a nuestro boletín

Mantente al día sobre nuestros próximos eventos y los últimos blog posts, advisories y otros recursos interesantes.

Otros posts