Opiniões

Como chegar ao top 10 no HTB Business CTF

Head of Research

Atualizado

21 de jan. de 2026

5 min

A guerra sempre esteve ali, à espreita nas sombras. O Império de Volnaya, uma nação forjada na espionagem e no autoritarismo, colocou seu plano mestre em ação: a Operação Blackout, uma ofensiva encoberta projetada para paralisar infraestruturas críticas e mergulhar as nações rivais em uma nova e aterrorizante era de escuridão.

Diante da ameaça iminente às redes elétricas e aos sistemas financeiros globais, o mundo precisava de uma última linha de defesa. E assim, surgiu a Task Force Phoenix — um grupo de elite de hackers com uma única missão: derrubar o Império Volnaya de uma vez por todas!

Na Fluid Attacks, atendemos ao chamado e mergulhamos direto no coração da Task Force Phoenix. Durante 4 dias de operações intensas, aplicamos nossos melhores exploits, deciframos criptografias complexas e assumimos o controle de ambientes completos de Active Directory. Quando a poeira digital baixou, nossa bandeira estava no alto: nos consolidamos como a equipe #1 da América Latina e #9 no mundo. Prova de que a América Latina pode entrar no cenário global e competir com disciplina, esforço e trabalho em equipe.

Esse foi o cenário vivido durante o Global Cyber Skills Benchmark, mais conhecido como o Hack The Box Business CTF de 2025, uma das competições de cibersegurança mais prestigiadas do mundo para equipes corporativas.

O que é o HTB Business CTF?

O HTB Business CTF é um capture the flag no estilo Jeopardy-Cloud-Fullpwn: uma competição onde os participantes trabalham em equipes para resolver desafios organizados por categoria e dificuldade. Há desafios específicos de web hacking, criptografia, reversing, e mais, incluindo categorias importantes como cloud hacking (com desafios na AWS, por exemplo) e fullpwn, onde é preciso comprometer completamente um servidor ou um ambiente de Active Directory (rede de computadores). Este CTF corporativo global é organizado pela Hack The Box, a conhecida plataforma de aprendizado em cibersegurança. Em 2025, reuniu 795 equipes corporativas com até 30 jogadores cada, totalizando 4.549 participantes resolvendo desafios em 16 categorias ou áreas de cibersegurança ao longo de 96 horas contínuas.

Os prêmios em jogo

As três melhores equipes levaram o equivalente a US$50.000 em produtos e serviços da Hack The Box. O primeiro lugar foi para Synacktiv da França, que ganhou cerca de US$21.750 em prêmios, incluindo um troféu secreto da HTB, seis meses de acesso ao BlackSky para cada jogador (laboratórios de cloud hacking da HTB para negócios) e US$100 em swag ou merchandising exclusivo por jogador. O segundo lugar, GMO Cybersecurity do Japão, ganhou cerca de US$16.200: cada jogador recebeu uma certificação de pentesting da HTB conhecida como CPTS e US$50 em swag. O terceiro lugar, Downscope dos EUA, ganhou cerca de US$12.050: cada jogador teve seis meses de acesso aos laboratórios dedicados da HTB e US$25 em swag.

Como montamos nossa equipe

Para selecionar a equipe que representaria a Fluid Attacks em 2025, primeiro definimos algumas regras:

Compromisso total de sexta-feira, 23 de maio, até terça-feira, 27 de maio, no mínimo das 8h às 12h e das 13h às 21h

Cumprir as regras do evento e competir com integridade

Usar a marca da Fluid Attacks sempre que possível

Registrar automaticamente as horas dedicadas à competição usando um software de rastreamento

Manter comunicação constante com a equipe

Claro, junto com as regras vieram alguns benefícios:

Seis dias de folga remunerada para todos os membros da equipe

Acesso total aos recursos da empresa: computadores, licenças, AWS, entre outros

Um orçamento definido para refeições durante o evento

Um espaço de coworking para a equipe

Com as regras e benefícios estabelecidos, enviamos um convite para toda a equipe de hacking, pedindo que cada pessoa listasse suas 5 categorias mais fortes em ordem nas quais poderiam participar. Dois coordenadores então selecionaram a equipe com base em certificações, experiência em hacking e métricas internas, atribuindo a cada participante 1 ou 2 categorias. Depois de compartilhar as atribuições e fazer ajustes, formamos uma equipe de 14 jogadores cobrindo todas as categorias conhecidas da competição. Em números, a equipe tinha: 41 certificações únicas de hacking, média de 6 certificações por pessoa; 521 meses de experiência total (trabalhando na Fluid Attacks), média de 35 meses por pessoa; 25 CVEs reportados no total, média de 2 CVEs por pessoa; média de 41 machines da HTB resolvidas por pessoa e uma média de 26 challenges da HTB resolvidos por pessoa.

Nossa trajetória na competição

Esta não foi nossa primeira vez competindo em um HTB Business CTF, mas foi a primeira vez que fizemos isso de forma estruturada e organizada. Em 2021, na primeira edição da competição, ficamos em #80 no mundo. Em 2024, subimos 45 posições para #35. E em 2025, avançamos mais 26 posições para terminar em #9 no mundo. Fizemos isso com metade dos jogadores permitidos em comparação com as equipes do top 5 (que tinham quase 30 jogadores cada), registrando 754 horas totais como equipe — uma média de 47 horas registradas por jogador.

Os desafios que conquistamos

Dos 66 desafios, completamos 59, que demandaram ataques que variaram de vulnerabilidades blind em web combinadas com cross-site scripting (XSS), a desobfuscação de firmware e engenharia reversa de máquinas virtuais na categoria Reversing. Realizamos desde análise de rootkits de memória em Forensics até análise de tráfego USB em Hardware. E de escapes de Docker encadeando múltiplos CVEs em FullPwn a ataques de undergassing em Blockchain. Todos os desafios da competição e suas soluções estão disponíveis nos writeups oficiais da HTB.

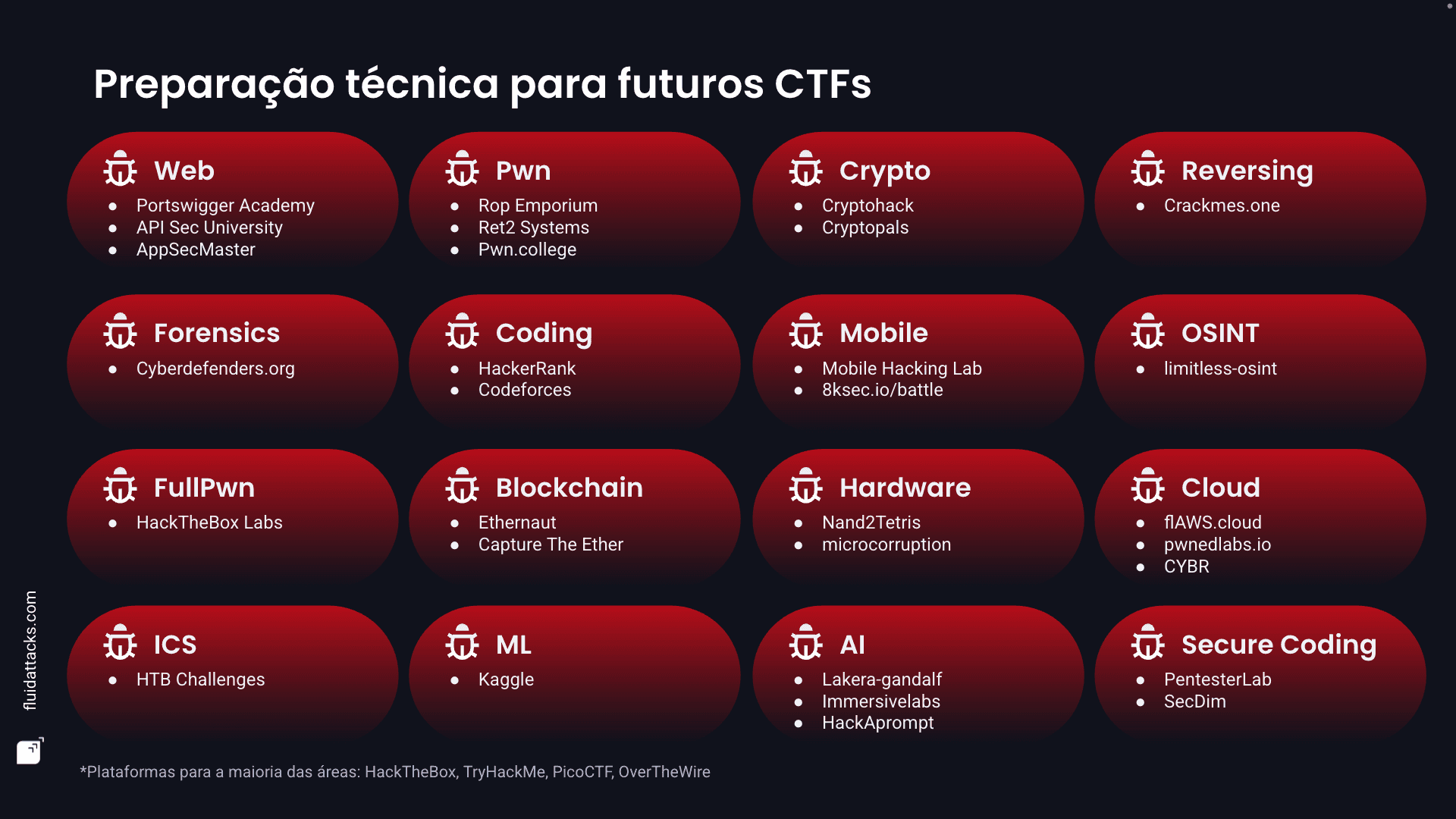

Plataformas para treinar

Como parte da preparação para esta e a próxima competição, compilamos uma lista de plataformas que podem ajudar na preparação técnica para futuros CTFs:

As chaves do nosso sucesso

Além da preparação técnica, aqui estão as chaves do nosso sucesso:

Dedicação total durante os quatro dias de competição: Deixamos de lado responsabilidades de trabalho e até questões pessoais para nos imergir completamente.

Colaboração eficaz: Embora cada jogador tenha sua especialidade e pontos fortes, percebemos que juntos somos capazes de mais.

Gestão do descanso: Descansar foi tão importante quanto manter o foco.

E, claro, lembrar que um CTF também é um jogo — o importante é aproveitar e competir.

Não é só sobre habilidades técnicas. As soft skills que impulsionaram nosso sucesso foram trabalho em equipe, humildade e comunicação clara. Dito isso, também reconhecemos que há espaço para melhorar.

O que vamos melhorar

Treinamento regular competindo em CTFs constantemente como equipe

Preparação antecipada enviando o convite da equipe com bastante antecedência

Treinamento específico por categoria, continuando a preparação individual em nossas respectivas áreas de especialização

Convites abertos, incluindo todos que desejam encarar o desafio, não apenas a equipe de hacking

Informar sobre desafios tentados usando a plataforma da HTB ou o que estiver disponível para manter a equipe sincronizada

Estudar writeups anteriores como forma de treinamento

Dois jogadores por categoria mais dois curingas para fortalecer nossa abordagem em desafios específicos e facilitar ajuda rápida para aqueles mais difíceis

Otimizar a colaboração presencial, incentivando encontros da equipe quando possível, seja en um espaço de coworking, um Airbnb ou um hotel

Rumo à próxima batalha

A Operação Blackout foi neutralizada e a Task Force Phoenix completou sua missão, mas guerras no ciberespaço nunca terminam de verdade. Novas ameaças vão surgir, novos impérios vão tentar apagar as luzes, e quando esse momento chegar, estaremos prontos. Mais preparados, mais sincronizados, mais organizados.

Porque na América Latina, não apenas respondemos ao chamado, nós nos antecipamos a ele.

Nos vemos no próximo CTF.

Comece agora com o PTaaS da Fluid Attacks

Assine nossa newsletter

Mantenha-se atualizado sobre nossos próximos eventos e os últimos posts do blog, advisories e outros recursos interessantes.

Outros posts