Filosofia

OWASP Top 10 2025 aumenta seu foco na cadeia de suprimentos

Redator e editor de conteúdo

Atualizado

14 de jan. de 2026

6 min

O Top 10 da OWASP (Open Worldwide Application Security Project) tem sido o documento de conscientização por excelência para desenvolvedores e profissionais de segurança desde sua primeira publicação. Mais do que uma simples lista, tornou-se um dos documentos de requisitos mais citados em segurança de aplicações de software. Organizações ao redor do mundo o utilizam como base para testes de segurança, frameworks de conformidade como PCI DSS o referenciam, e equipes de segurança em toda parte estruturam seus treinamentos em torno dele.

Quatro anos após a última atualização, a OWASP publicou a edição oficial de 2025, que reflete uma mudança fundamental em como concebemos a segurança de aplicações. O novo top deixa claro que escrever código seguro não é o suficiente. Com riscos das cadeias de suprimentos estreando na posição número três, e configurações incorretas subindo para o segundo lugar, as organizações devem pensar além de seu próprio código e considerar todo o ecossistema que constrói, configura e distribui seu software.

Além disso, há uma nova adição à lista. Quer saber qual é? Vamos lá.

Os números não mentem (e agora são bem maiores)

A edição de 2025 analisou a impressionante quantidade de 589 Common Weakness Enumerations (CWEs), um aumento em relação a cerca de 400 em 2021. Esse aumento de quase 50% reflete a crescente complexidade do software moderno e a expansão da superfície de ataque que isso implica. Os dados foram doados por diversas fontes e se referiram a mais de 2,8 milhões de aplicações.

A metodologia continua a mesclar análise baseada em dados com contribuições da comunidade. Duas categorias foram adicionadas graças aos votos de profissionais que estão na linha de frente, metodologia que garante que os riscos emergentes entrem no top mesmo que ainda não apareçam nos dados de testes automatizados. Afinal, quando os pesquisadores desenvolvem metodologias de teste e as integram em ferramentas, podem ter se passado anos.

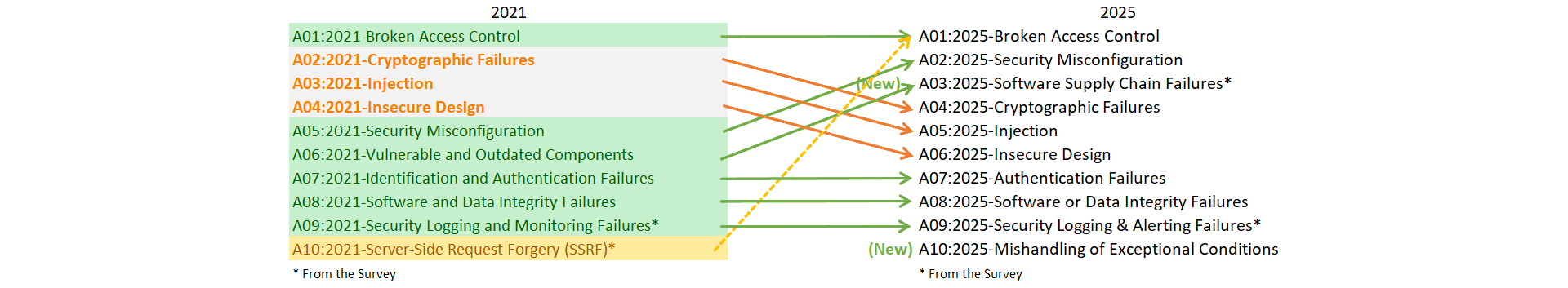

A nova ordem é a seguinte, onde você pode ver os itens votados pela comunidade ("Software Supply Chain Failures" [Falhas da Cadeia de Suprimento de Software] e "Security Logging & Alerting Failures" [Falhas em Registro e Alerta de Segurança]).

Comparação entre OWASP Top 10 2021 e 2025 (retirado de owasp.org)

Os nomes em português das categorias mostrados neste post não são necessariamente os oficiais. A versão em português do OWASP Top 10 2025 ainda não existe.

Controle de acesso: Continua quebrado, Continua sendo #1

Quebra de Controle de Acesso mantém sua posição no primeiro lugar. Em média, cerca de 4% das aplicações avaliadas apresentaram uma ou mais das 40 CWEs nesta categoria. Pode parecer pouco, mas considerando a escala da implantação de software moderno, isso se traduz em milhões de aplicações vulneráveis.

A novidade aqui é a absorção da Falsificação de Solicitação do Lado do Servidor (SSRF), que era uma categoria independente e votada pela comunidade em 2021. SSRF foi incorporada à Quebra de Controle de Acesso porque, em aplicações modernas construídas sobre microserviços e APIs na nuvem, a linha entre o acesso em nível de serviço e em nível de usuário se tornou cada vez mais confusa. Uma vulnerabilidade SSRF é fundamentalmente uma falha de controle de acesso, já que permite aos atacantes realizar solicitação que não deveriam estar autorizados a fazer.

Configurações inseguras em alta (bem alta)

Configuração Insegura deu um salto enorme do quinto lugar em 2021 para o segundo em 2025. Isso não deveria surpreender ninguém que tenha passado tempo em ambientes cloud modernos. À medida que a engenharia de software continua transferindo mais comportamento de aplicações para arquivos de configuração, permissões na nuvem e templates de infraestrutura, cada flag mal configurada se torna uma potencial catástrofe de segurança.

A categoria agora abrange 16 CWEs e foi encontrada em 3% das aplicações testadas. Cobre os suspeitos de sempre: contas padrão expostas, serviços desnecessários, permissões inseguras, cabeçalhos de segurança ausentes e os sempre populares buckets de armazenamento na nuvem mal configurados que parecem aparecer nas manchetes a cada duas semanas. A categoria Entidades XML Externas (XXE) permanece consolidada aqui, reconhecendo que XXE é fundamentalmente um problema de configuração.

Desconfiar pode ser uma virtude

A mudança estrutural mais significativa na edição de 2025 é a transformação de Componente Desatualizado e Vulnerável em Falhas da Cadeia de Suprimento de Software. Não é apenas uma mudança de nome, mas uma expansão completa do escopo que reconhece uma realidade cada vez mais clara: as aplicações modernas são montagens de código externo.

Os ataques que impulsionaram essa mudança são, para citar alguns, SolarWinds em 2020, Codecov em 2021, o sequestro do ua-parser-js no npm nesse mesmo ano, a estreia explosiva do Log4j e o backdoor dos fundos do xz Utils em 2024. Cada incidente demonstrou que os atacantes não precisam encontrar vulnerabilidades no seu código quando podem simplesmente comprometer o código em que você confia.

Esta categoria agora cobre todo o ecossistema de software: dependências, sistemas de build e infraestrutura de distribuição. Isso obriga as organizações a fazerem perguntas desconfortáveis sobre seus pipelines de CI/CD, a procedência dos artefatos e se realmente sabem quem tem acesso de escrita aos seus repositórios de pacotes.

Caíram, mas não devem ser subestimados

Falhas Criptográficas caiu do segundo para o quarto lugar, mas que a queda não engane, porque a criptografia e o gerenciamento de chaves inadequados continuam sendo riscos críticos. Esta categoria abrange desde o uso de algoritmos obsoletos até o vazamento de chaves criptográficas em logs ou mensagens de erro.

Injeção desceu duas posições até o número cinco, abandonando finalmente o top 3. Ainda inclui Cross-Site Scripting (XSS) e cobre 38 CWEs com o maior número de CVEs associados. A queda reflete o progresso em medidas defensivas, como consultas parametrizadas e codificação de outputs, mas a injeção continua a ser um problema persistente em todo lugar onde código e dados se misturam.

Design Inseguro desceu para o sexto lugar após ser introduzido e considerado de muita importância em 2021. Esta categoria impulsiona as organizações a pensarem em segurança muito antes no processo de desenvolvimento. A boa notícia é que a indústria alcançou melhorias notáveis em modelagem de ameaças e práticas de design seguro. A mudança de posição sugere que a mensagem está sendo absorvida.

Mesma posição, mesmos problemas

Falha de Autenticação se mantém estável no sétimo lugar com uma leve mudança de nome (anteriormente Falha de Identificação e Autenticação). As 36 CWEs nesta categoria cobrem desde políticas de senhas fracas até falhas no gerenciamento de sessões. A estabilidade sugere que, embora a autenticação multifatorial e as práticas de senhas melhores tenham ajudado, o problema persiste.

Falha na Integridade de Dados e Software continua na oitavo lugar, focando em situações onde os sistemas confiam em código ou dados sem verificar sua procedência. Isso inclui atualizações não assinadas, plugins não verificados e pipelines de CI/CD que aceitam artefatos sem verificações de integridade. Distingue-se da categoria mais ampla de cadeia de suprimentos porque se concentra na verificação de integridade em nível de artefato e dados.

Registros e Alertas de Segurança Insuficientes conserva sua posição no nono lugar com uma adição importante ao seu nome: alertas. O OWASP agora enfatiza explicitamente que um excelente logging sem alertas tem valor mínimo. Você pode ter petabytes de logs lindamente formatados, mas se ninguém for acordado às 3 da manhã quando algo suspeito acontece, esses logs representam apenas armazenamento caro.

Esta categoria sempre estará sub-representada nos dados de testes porque não se pode escanear a ausência de controles de detecção da mesma forma que se escaneia uma injeção SQL. Foi novamente votada para sia posição pelos participantes da pesquisa comunitária que entendem que sem registro e alertas adequados, os ataques e vazamentos simplesmente não podem ser detectados a tempo.

Falhar de forma segura agora é uma categoria

"OK, só resta um lugar. Finalmente vamos falar do que é novo na lista". Exatamente. A adição completamente nova à lista 2025 é Tratamento Inseguro de Condições Excepcionais no número dez. Esta categoria esteve rondando as portas do OWASP Top 10 por vários anos, e dados suficientes combinados com o apoio da comunidade finalmente a ajudaram a entrar.

A categoria contém 24 CWEs que se concentram no tratamento inadequado de erros, erros lógicos, failing open e outros cenários que surgem quando os sistemas encontram condições incomuns. O problema é basicamente quando uma aplicação (a) não previne que situações incomuns ocorram, (b) não as identifica quando ocorrem, ou (c) responde mal quando acontecem.

Isso é particularmente insidioso porque os desenvolvedores frequentemente focam os testes nos happy paths, ou seja, entradas válidas e comportamentos esperados. Mas os atacantes sofisticados vivem nos casos-limite, explorando o que acontece quando os sistemas falham. Quando uma aplicação falha concedendo acesso por padrão em vez de falhar de forma segura, pode expor funcionalidades ou dados que deveriam permanecer protegidos.

A orientação de prevenção da OWASP é direta: é preciso estabelecer limites em todo lugar. Rate limiting, cotas de recursos e throttling ajudam a prevenir que as condições excepcionais ocorram em primeiro lugar. Quando os erros acontecem, é preciso capturá-los onde ocorrem em vez de depender de manipuladores de alto nível depois. Use validação rigorosa de entrada, tratamento centralizado de erros e, muito importante, projete sistemas com falhas restritivas em vez de permissivas. Se uma verificação de segurança falha inesperadamente, a resposta deve ser negar o acesso, não concedê-lo.

Testes do 1 ao 10

Na Fluid Attacks, ajudamos as organizações a enfrentar esses desafios de frente através de testes de segurança contínuos que combinam ferramentas potencializadas por IA com pentesters humanos especializados. Nossa solução Hacking Contínuo aborda todas as categorias do OWASP Top 10. Ela inclui testes de controle de acesso que descobrem caminhos de escalação de privilégios, análise de IaC para detectar configurações incorretas antes da implantação, SCA que mapeia sua árvore de dependências para buscar riscos da cadeia de suprimentos, e tudo até tratamento de erros no número 10. Entre em contato para ver como podemos ajudar você a se antecipar às ameaças que mais importam.

Comece agora com a solução de segurança de aplicações da Fluid Attacks

Assine nossa newsletter

Mantenha-se atualizado sobre nossos próximos eventos e os últimos posts do blog, advisories e outros recursos interessantes.

Outros posts